作者:Yohan Yun 來源:cointelegraph 翻譯:善歐巴,喜來順財經

自 2017 年以來,Lazarus Group 已竊取了超過 60 億美元的加密貨幣,成為業內最臭名昭著的黑客集團。

Lazarus Group 并非偶爾涉足黑客世界,它經常是重大加密貨幣盜竊案件的主要嫌疑人。這個由朝鮮政府支持的集團通過從交易所竊取數十億美元、欺騙開發者并繞過行業中最復雜的安全措施,已成為全球最具威脅性的黑客組織之一。

2025年2月21日,它實現了至今為止最大的盜竊——從加密貨幣交易所Bybit竊取創紀錄的14億美元。加密偵探ZachXBT在將Bybit攻擊與Phémex交易所8500萬美元的黑客事件關聯后,確認Lazarus是主要嫌疑人。他還將黑客攻擊與BingX和Poloniex的漏洞事件聯系起來,進一步增加了指向朝鮮網絡軍隊的證據。

根據安全公司Elliptic的數據,自2017年以來,Lazarus集團已從加密貨幣行業盜取約60億美元。聯合國安理會的一項研究報告指出,這些被盜資金據信用于資助朝鮮的武器計劃。

作為歷史上最為活躍的網絡犯罪組織之一,該組織的涉嫌操作人員和手段揭示了一個高度復雜的跨國運營,旨在為朝鮮政權服務。誰在幕后操控Lazarus?它是如何成功實施Bybit黑客攻擊的?它還采用了哪些方法,造成了持續的威脅?

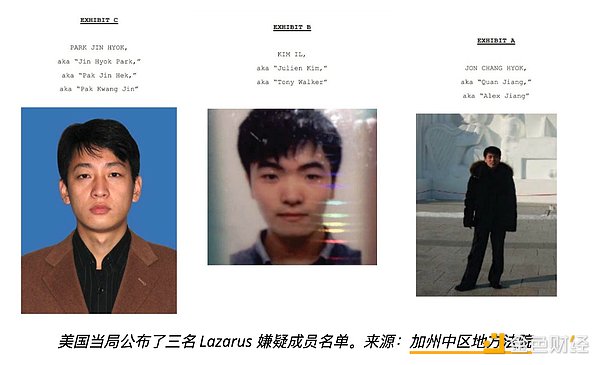

美國財政部聲稱,Lazarus 受朝鮮偵察總局 (RGB) 控制,該局是朝鮮政權的主要情報機構。美國聯邦調查局 (FBI) 公開點名三名疑似朝鮮黑客為 Lazarus(又名 APT38)成員。?

2018 年 9 月,美國聯邦調查局指控朝鮮國民、Lazarus 疑似成員樸鎮赫 (Park Jin Hyok) 犯下歷史上最臭名昭著的網絡攻擊案。據稱,樸鎮赫曾為朝鮮幌子公司 Chosun Expo Joint Venture 工作,與2014 年索尼影業黑客攻擊案和2016 年孟加拉銀行搶劫案(8100 萬美元被盜)有關。?

樸還與2017 年的 WannaCry 2.0 勒索軟件攻擊有關,該攻擊使包括英國國家醫療服務體系 (NHS) 在內的多家醫院陷入癱瘓。調查人員通過共享的惡意軟件代碼、被盜憑證存儲賬戶以及掩蓋朝鮮和中國 IP 地址的代理服務追蹤了樸及其同謀。

2021年2月,美國司法部宣布將Jon Chang Hyok和Kim Il列入其被起訴的網絡犯罪嫌疑人名單,他們在一些全球最具破壞性的網絡入侵中扮演了重要角色。兩人被指控為Lazarus集團工作,策劃了網絡金融犯罪、盜取加密貨幣并為政權洗錢。

Jon專門開發并傳播惡意加密貨幣應用程序,滲透交易所和金融機構,實施大規模盜竊。Kim則負責分發惡意軟件、協調與加密相關的盜竊活動,并策劃了虛假的Marine Chain ICO。

據朝鮮官方媒體報道,就在 Bybit 黑客攻擊發生前幾周,朝鮮領導人金正恩視察了一處核材料生產設施,并呼吁擴展該國的核武庫,超越當前的生產計劃。

2 月 15 日,美國、韓國和日本發表聯合聲明,重申他們致力于朝鮮無核化。平壤迅速在 2 月 18 日駁斥該聲明,稱其“荒謬”,并再次誓言增強核力量。

三天后,Lazarus 集團再次出手。

在安全圈內,Lazarus 的作案手法通常能在官方調查確認其參與之前就被識別出來。

“在 Bybit 的 ETH 剛剛轉出后的幾分鐘內,我就能自信地在私下里說,這與朝鮮有關,因為他們在鏈上的指紋和 TTP(戰術、技術和程序)過于獨特。” —— 加密保險公司 Fairside Network 的調查負責人 Fantasy 在接受 Cointelegraph 采訪時表示。

“他們會將 ERC-20 資產拆分到多個錢包,立即以次優方式拋售代幣,導致高額交易費或滑點,然后再將 ETH 以大額、整齊的數額轉入新創建的錢包。”

在 Bybit 攻擊事件中,黑客精心策劃了一次復雜的網絡釣魚攻擊,以突破 Bybit 的安全系統,并欺騙交易所授權轉移 401,000 枚以太坊(ETH),價值 14 億美元,到他們控制的錢包。根據區塊鏈取證公司 Chainalysis 的分析,攻擊者通過偽裝成 Bybit 錢包管理系統的假冒版本,直接獲取了交易所資產的訪問權限。

資金被盜后,黑客立即啟動了洗錢操作,將資產分散到多個中間錢包。Chainalysis 的調查人員發現,部分被盜資金被轉換為比特幣(BTC)和 Dai(DAI),利用去中心化交易所、跨鏈橋以及無 KYC的代幣兌換服務,例如 eXch——盡管整個行業對 Bybit 黑客事件進行了干預,該平臺仍拒絕凍結與該攻擊相關的非法資金。eXch 否認為朝鮮洗錢。

目前,被盜資產中的一大部分仍存放在多個地址中,這是朝鮮關聯黑客常用的策略,旨在規避監管機構的嚴密追蹤。

此外,根據 TRM Labs 的報告,朝鮮黑客通常會將被盜資金兌換成比特幣。比特幣的未使用交易輸出(UTXO)模型進一步增加了追蹤難度,使得取證分析遠比以太坊的賬戶模型復雜。比特幣網絡還擁有多種混幣服務,而 Lazarus 頻繁使用這些工具來隱藏交易痕跡。

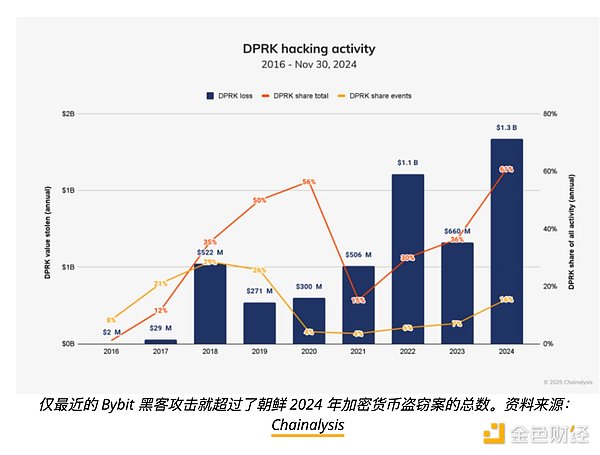

Chainalysis表示朝鮮黑客加大了對加密貨幣行業的攻擊力度,2024年通過47次攻擊盜取了13.4億美元——是2023年被盜6.605億美元的兩倍多。

這家總部位于紐約的安全公司補充道,通過私鑰泄露進行的盜竊仍然是加密生態系統面臨的最大威脅之一,占2024年所有加密貨幣黑客事件的43.8%。這種方法被用在了與朝鮮Lazarus集團相關的幾起重大攻擊事件中,例如3.05億美元的DMM比特幣攻擊和6億美元的Ronin黑客事件。

盡管這些高調的盜竊事件占據了頭條新聞,朝鮮黑客也掌握了長期詐騙的技巧——這種策略提供了穩定的現金流,而不是依賴一次性的意外收獲。

他們針對每個人、任何東西,任何金額。具體來說,Lazarus專注于這些大型復雜的黑客攻擊,如Bybit、Phemex和Alphapo,但他們也有較小的團隊,進行低價值和更多手動密集的工作,如惡意的[或]假招聘面試。

微軟威脅情報部門已確認一個名為“Sapphire Sleet”的朝鮮威脅小組,稱其為加密貨幣盜竊和公司滲透的關鍵玩家。該名字延續了微軟基于天氣的分類法,“sleet”表示與朝鮮的聯系。除此之外,這個小組更廣為人知的是Bluenoroff,Lazarus的一個子小組。

他們偽裝成風險資本家和招聘人員,誘使受害者參與虛假的工作面試和投資騙局,部署惡意軟件來竊取加密錢包和財務數據,在六個月內賺取超過1000萬美元。

朝鮮還將成千上萬的IT人員部署到俄羅斯、中國及其他地區,利用AI生成的個人資料和被盜身份獲得高薪技術職位。一旦進入,這些黑客就會盜取知識產權、勒索雇主,并將收益匯入政權。微軟泄露的朝鮮數據庫揭示了虛假的簡歷、欺詐賬戶和支付記錄,揭示了一個復雜的操作,使用AI增強的圖像、變聲軟件和身份盜竊來滲透全球企業。

2024年8月,ZachXBT揭露了一個由21名朝鮮開發者組成的網絡,他們通過將自己嵌入加密初創公司,每月賺取50萬美元。

2024年12月,圣路易斯的一個聯邦法院解封了對14名朝鮮國籍人士的起訴書,指控他們違反制裁、進行電匯欺詐、洗錢和身份盜竊。

這些人曾在朝鮮控制的公司Yanbian Silverstar和Volasys Silverstar工作,這些公司在中國和俄羅斯運作,騙取公司聘用他們進行遠程工作。

在六年內,這些工作人員至少賺取了8800萬美元,其中一些被要求為政權每月賺取10,000美元。

迄今為止,朝鮮的網絡戰戰略仍然是世界上最復雜和最有利可圖的行動之一,據稱將數十億美元轉入政權的武器計劃。盡管執法機關、情報機構和區塊鏈調查人員的審查力度不斷增加,Lazarus集團及其子小組仍在不斷適應,完善其戰術以逃避偵測,并維持非法的收入來源。

隨著創紀錄的加密盜竊、對全球科技公司的深入滲透以及日益擴大的IT操作員網絡,朝鮮的網絡操作已經成為長期的國家安全威脅。美國政府的多機構打擊行動,包括聯邦起訴和數百萬美元的懸賞,標志著對破壞平壤金融管道的努力正在加劇。

但正如歷史所證明的那樣,Lazarus是無情的;朝鮮網絡軍隊帶來的威脅遠未結束。