作者:Gate 研究院

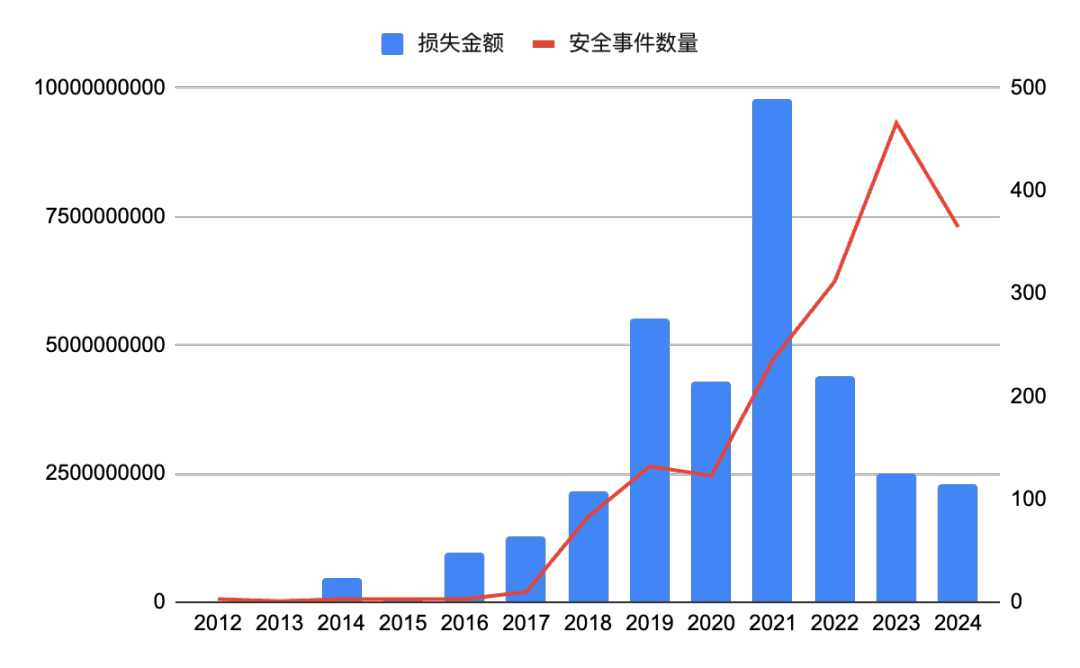

自 2012 年至 2024 年 11 月,區塊鏈生態共發生 1,740 起公開安全事件,造成約 337.44 億美元損失。

2024 年,區塊鏈行業安全事件頻發,共發生 369 起,導致約 23.08 億美元損失,黑客攻擊構成主要威脅。

2024 年,私鑰泄露事件造成高達 11.99 億美元的損失,占所有黑客攻擊損失的 62.3%,凸顯了私鑰安全在行業中的重要性。

2024 年前三季度,合約漏洞攻擊最為頻繁,其中業務邏輯漏洞、重入漏洞和訪問控制漏洞造成了最嚴重的損失。

中心化交易所(CEX)遭受的損失最為嚴重,而 DeFi 是最易受到攻擊的領域。

以太坊由于生態的成熟和龐大的資金規模,成為黑客的首要目標。BSC 和 Arbitrum 等快速發展的新興生態也成為黑客攻擊的新選擇。

2024 年被盜資金中,約 25.3% 被凍結或追回,但仍有 58.7% 留在了黑客地址。

各國監管機構正通過加強 KYC 和穩定幣監管等措施,積極應對加密貨幣領域的洗錢和欺詐活動,保護投資者利益。

在比特幣突破 9 萬美元,創下歷史新高的同時,Meme 幣也備受市場關注,GOAT、PUNT、BAN 等一眾 Meme 幣巨大的財富效應引爆了市場熱情。然而,正當投資者沉浸在暴富的幻想中時,一場突如其來的黑客攻擊事件打破了市場的狂歡。去中心化交易所 DEXX 遭遇黑客入侵,大量用戶資產被盜,多個相關 Meme 幣價格暴跌。此次事件再次凸顯了加密貨幣市場安全的重要性。

DEXX 事件暴露了去中心化交易所在安全方面存在的諸多問題,也警示我們,在享受加密貨幣帶來的便利的同時,必須高度重視安全問題。事實上,隨著加密貨幣市場的快速發展,安全問題日益凸顯。黑客們利用各種手段,如系統漏洞、釣魚攻擊、智能合約漏洞等,對加密資產發起攻擊,導致用戶遭受巨額損失。

本文將深入剖析 2024 年加密貨幣安全領域的現狀與趨勢。我們將對這一年發生的重大安全事件進行回顧,分析攻擊者的常用手法、攻擊目標以及造成的損失。同時,我們也將探討歷史上的經典案例,總結其中的經驗教訓。此外,本文還將展望未來加密貨幣安全領域可能面臨的挑戰和機遇,并探討監管機構和行業參與者如何共同應對這些挑戰,構建更加安全可靠的加密貨幣生態系統。

根據 SlowMist Hacked 的不完全統計,自 2012 年至 2024 年 11 月,全部區塊鏈生態被公開的加密安全事件 1,740 起,損失總金額約 337.44 億美元。從整體趨勢來看,加密安全事件的數量和造成的損失金額呈現出逐年上升的態勢,尤其在 2021 年和 2022 年達到高峰。

每年被統計到的加密安全事件數量從 2012 年的 32 起逐年攀升,并在 2021 年達到峰值,隨后略有回落,但到 2024 年仍達到 369 起。隨著加密貨幣市場規模的擴大和加密資產價值的攀升,針對區塊鏈生態的攻擊愈發頻繁。損失金額與事件數量的變化趨勢高度一致,從 2012 年的 597 萬美元激增至 2022 年的 439.8 億美元,增長了數萬倍。每一次攻擊造成的損失金額不斷攀升。加密市場的高速發展吸引了大量參與者,但也成為黑客的「聚寶盆」。尤其在 2021 年和 2022 年加密市場最為火熱時,加密資產價格大幅上漲,引來了大量投機者和黑客。不過,2023 年的數據顯示,安全事件數量和損失金額較 2022 年有所回落,這可能與加密市場整體降溫以及行業對安全的重視程度提升有關。

圖一?歷年加密資產安全事件損失金額統計(2012-2024)

Data :SlowMist Hacked, 2012.01 - 2024.11

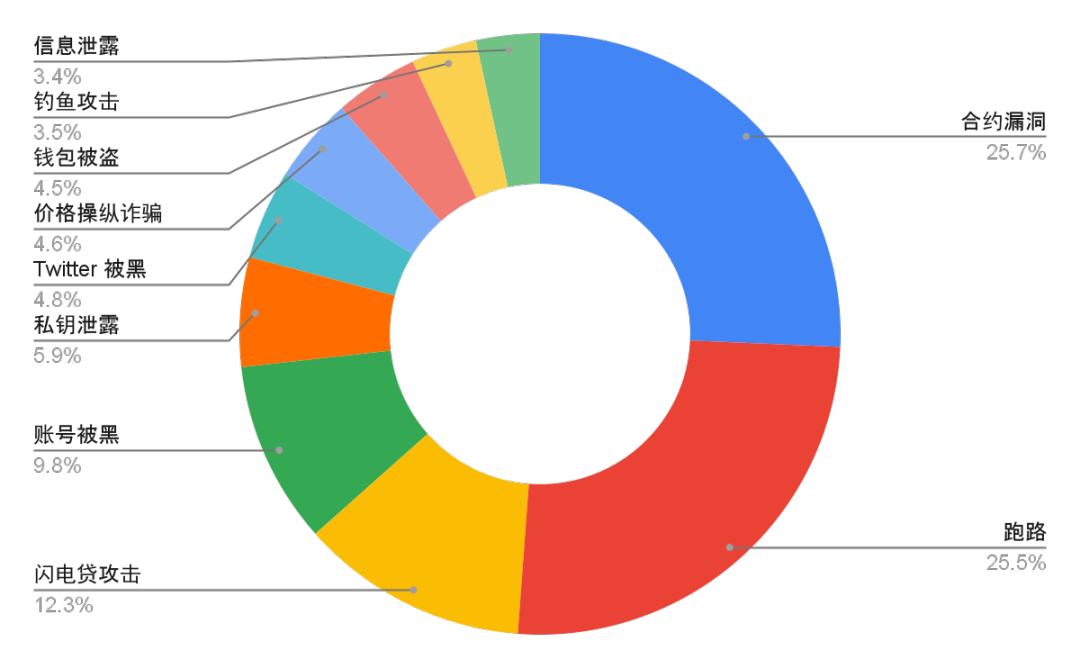

從攻擊手法來看,歷年加密安全事件主要集中在十種類型上,分別是:合約漏洞、跑路(Rug Pull)、閃電貸攻擊、賬號被黑、私鑰泄露、Twitter 被黑、價格操縱詐騙、錢包被盜、信息泄露和釣魚攻擊。其中,合約漏洞、跑路和閃電貸攻擊是近年來最常見的攻擊手法,三者合計占比超過 50%。具體來看,合約漏洞占比最高,達到 25.7%;其次是跑路,占比 25.5%;閃電貸攻擊占比 12.3%。智能合約的安全性、項目方的信譽以及 DeFi 協議的設計缺陷是當前加密領域最主要的風險點。

Rug Pull(跑路)是一種常見的加密欺詐手段。騙子通過制造虛假繁榮,創建一個看似前景廣闊的加密項目,吸引投資者大量投入資金。一旦資金積累到一定程度,項目方就會卷款潛逃,留下毫無價值的代幣,或者直接關閉項目,導致投資者遭受巨大損失。

Thodex,這家總部位于土耳其的加密貨幣交易所,于 2021 年 4 月突然關閉,其創始人 Faruk Fatih ?zer 卷款數十億美元潛逃,導致近 39.1 萬用戶蒙受超過 20 億美元的損失,成為加密貨幣史上最嚴重的跑路事件之一。

智能合約漏洞是指智能合約代碼中存在的安全隱患,黑客可以利用這些漏洞發起攻擊,從而導致用戶資產遭受損失。

?2016 年 6 月,黑客利用 The DAO 智能合約中的重入漏洞,通過不斷調用合約的提款功能,實施了重入攻擊,成功竊取了約 360 萬 ETH,折合當時市值約 5,000 萬美元。

閃電貸攻擊是一種利用 DeFi 平臺 / 協議的瞬時借貸功能,在同一筆交易中借入大量資金,隨后通過操縱市場價格或利用價格差異進行套利,以獲取不當利益的攻擊方式。

2023 年 3 月 13 日,DeFi 借貸協議 Euler Finance 遭受了閃電貸攻擊。攻擊者通過借入巨額閃電貸,實施高倍杠桿操作,觸發協議的清算機制,最終盜取了約 1.97 億美元的資金。

圖二?歷年加密資產安全事件攻擊手法分布(2012-2024)

Data :SlowMist Hacked, 2012.01 - 2024.11

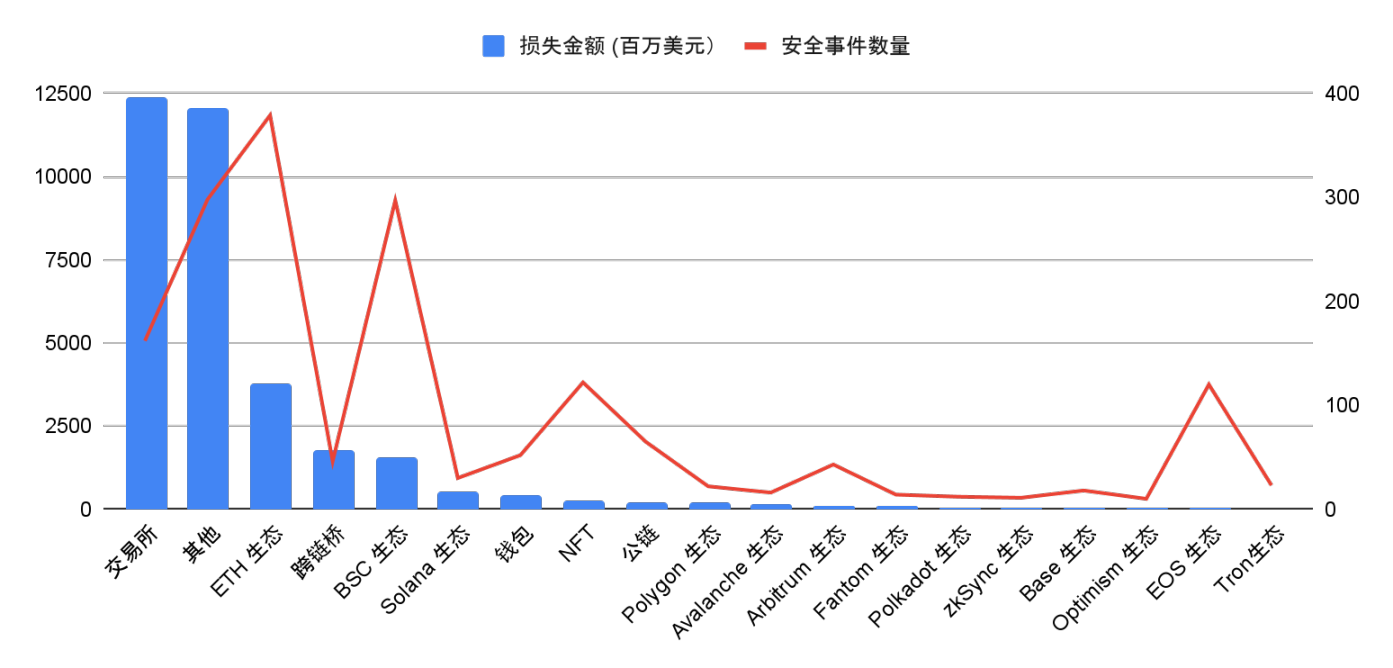

從攻擊造成的損失金額來看,交易所無疑是黑客的首要目標。數據顯示,交易所的損失金額高達 123.74 億美元,遠超其他類別。這主要是因為交易所集中存儲了大量的用戶資產,一旦被攻破,損失將極為慘重。此外,ETH 生態和跨鏈橋等高度合作、資金流動頻繁的生態系統,也成為了黑客的重點關注對象。其中,ETH 生態因其發展歷史較長、項目眾多,安全事件數量高達 379 起,位居首位。

圖三?歷年加密資產安全事件攻擊類型分布(2012-2024)

Data :SlowMist Hacked, 2012.01 - 2024.11

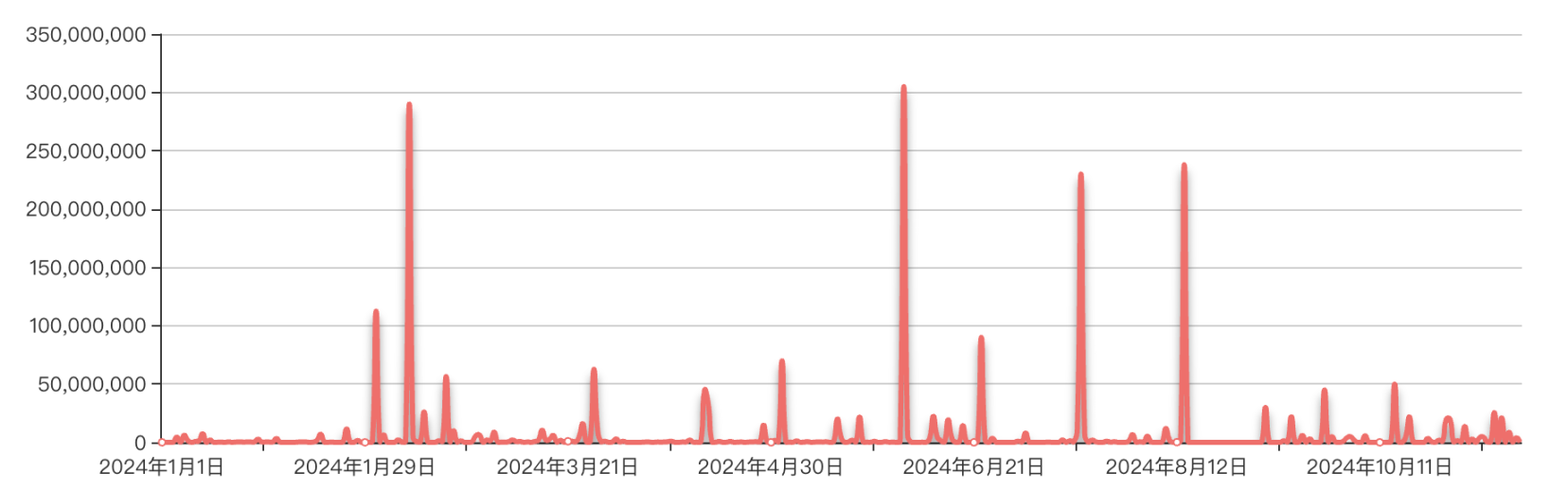

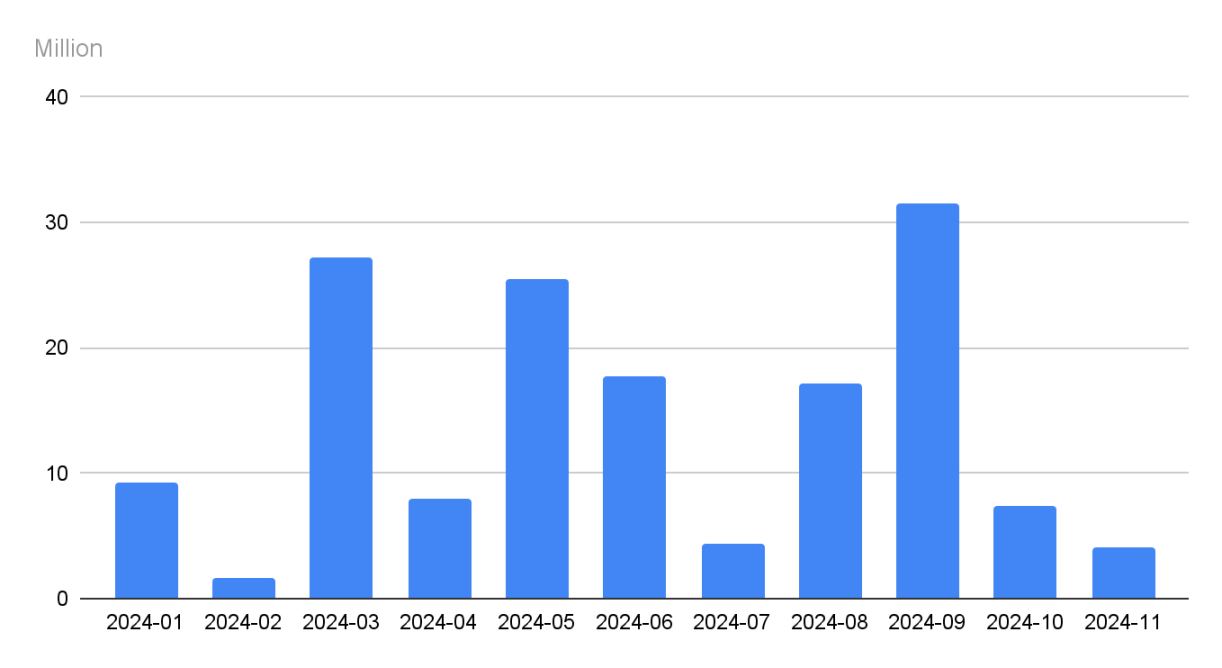

根據 SlowMist Hacked 的不完全統計, 2024 年全部區塊鏈生態被公開的加密安全事件 369 起,損失總金額約 23.08 億美元。這一數字表明,加密資產安全問題不容忽視,頻繁的安全事件給行業帶來了巨大的經濟損失。

圖四?2024 年加密資產安全事件損失金額統計

Data :SlowMist Hacked, 2024.01 - 2024.11

我們將上述歷年攻擊手法中的合約漏洞、閃電貸攻擊、賬號被黑、私鑰泄露、Twitter 被黑、錢包被盜、信息泄露等,統稱為黑客攻擊;釣魚攻擊和價格操縱詐騙,則統稱為釣魚詐騙。因此,可以將歷年攻擊手法大致分為黑客攻擊(Hacks)、跑路(Rug Pulls)和釣魚詐騙(Phishing)三大類型。

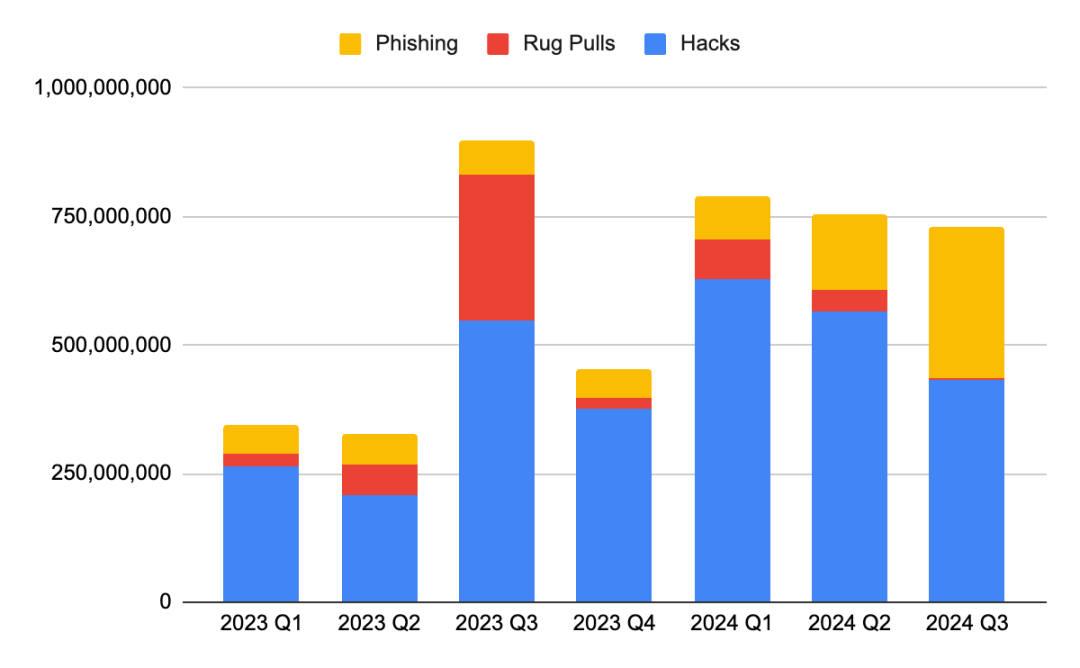

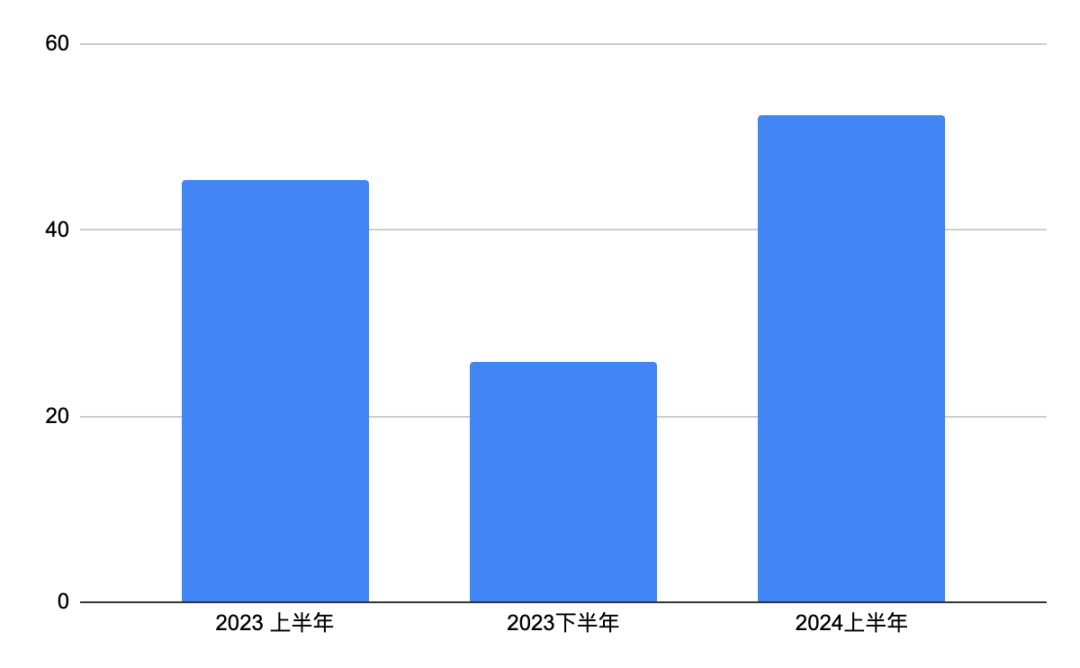

Beosin Alert 數據顯示,2024 年前三季度 Web3 領域安全事件頻發,導致總損失高達 22.76 億美元,同比增長 45%。其中,黑客攻擊損失最為嚴重,達 16.24 億美元,同比增長 59.18%。黑客攻擊手段日益復雜,對 Web3 生態系統的安全構成嚴重威脅。 釣魚詐騙損失也同比增長 191.26%,達到 5.28 億美元。2024 年上半年,釣魚詐騙損失顯著上升,表明黑客越來越擅長利用用戶心理弱點,通過偽造網站或信息誘騙用戶泄露私鑰或轉賬。 相較之下,2024 年 Rug Pull 事件損失有所下降,僅為 1.22 億美元,同比下降 66.54%。這可能與社區對 Rug Pull 事件警惕性提高,以及相關監管措施加強有關。

圖五?2023 - 2024 年加密資產安全事件不同類型季度損失金額

Data :Footprint Analytics,@Beosin

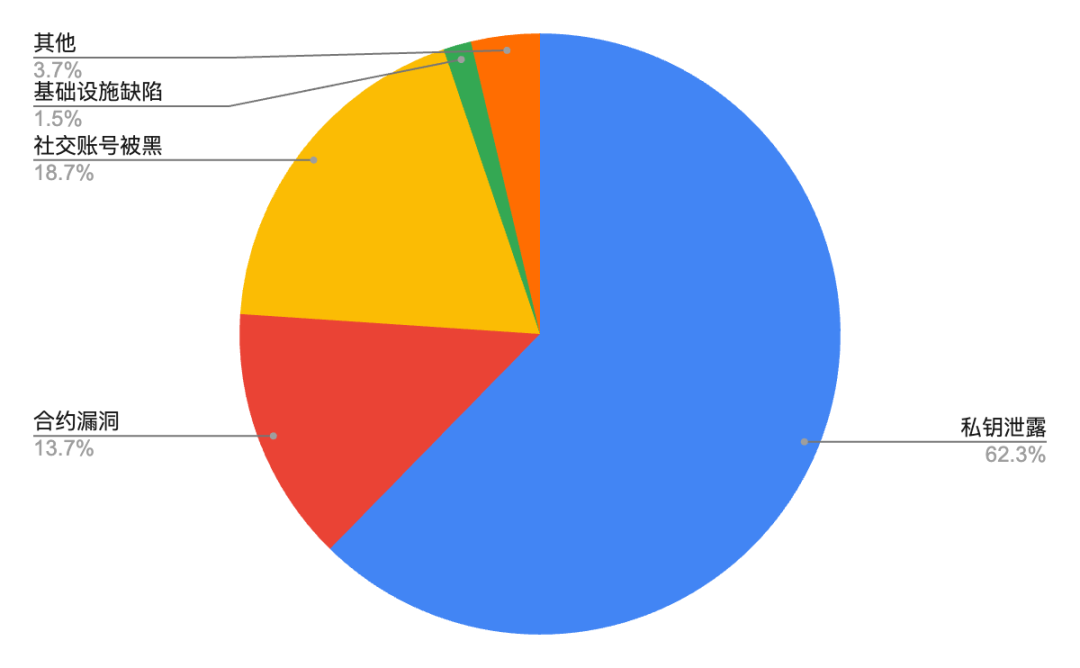

2024 年前三季度,私鑰泄露事件造成 11.99 億美元的損失,在所有黑客攻擊損失中占比 62.3%,與 2023 年相似,私鑰泄露事件依舊是所有黑客攻擊類型中損失最高的。其次是通過攻擊社交賬戶信息造成的損失,合約漏洞利用則排名第三,占比 13.7%。

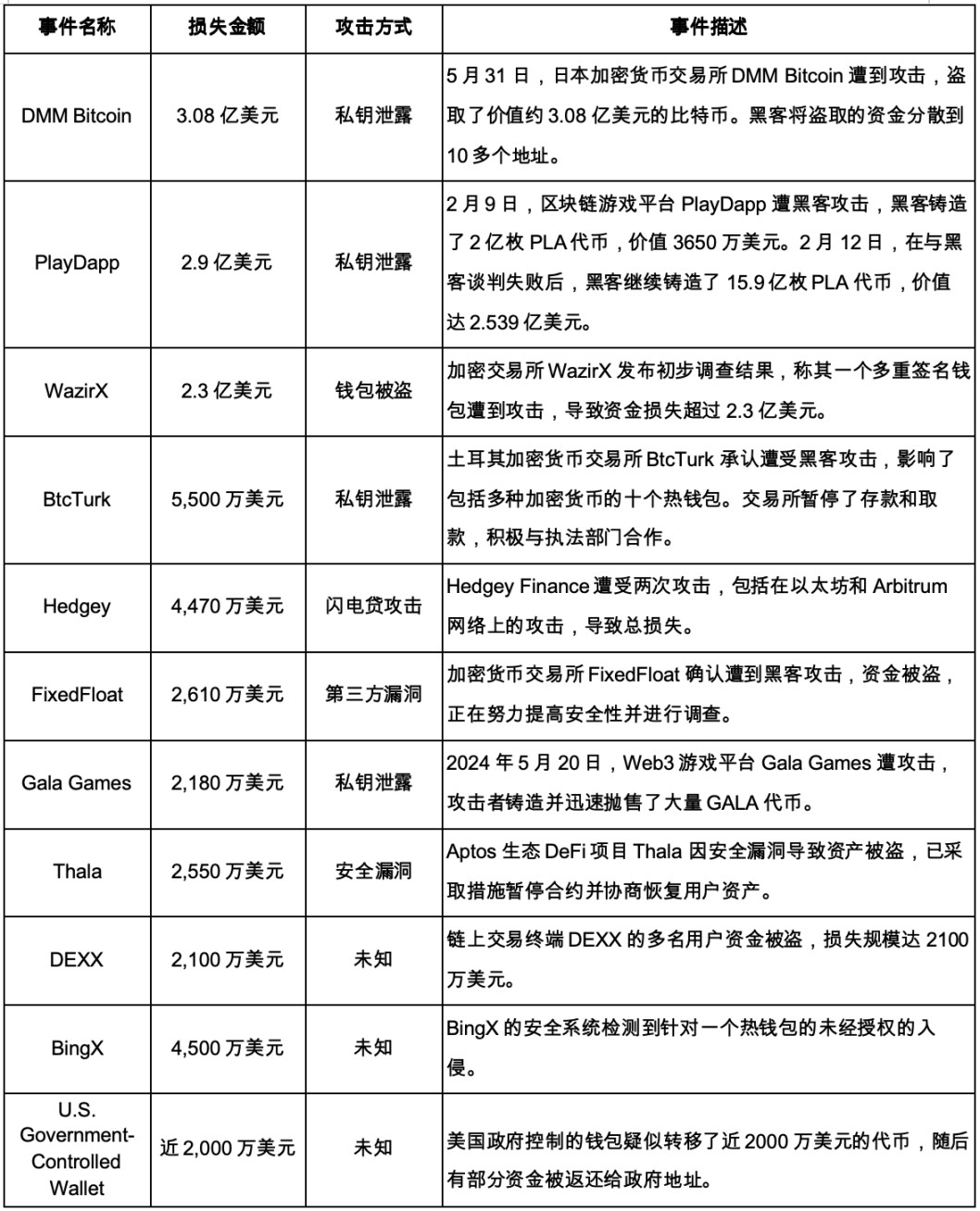

2024 年,DMM Bitcoin(3.08 億美元)、PlayDapp(2.9 億美元)、WazirX(2.3 億美元)、Ripple 聯合創始人 Chris Larsen(1.12 億美元)、BtcTurk(5,500 萬美元)、BingX(4,500 萬美元)和 Indodax(2,200 萬美元)等多個平臺和個人因私鑰泄露遭受了重大損失。這些事件表明,私鑰安全問題仍然是加密貨幣行業面臨的最大挑戰之一。

圖六?2024 年不同黑客攻擊手法損失金額占比

Data :Footprint Analytics,@Beosin,2024.Q1-2024.Q3

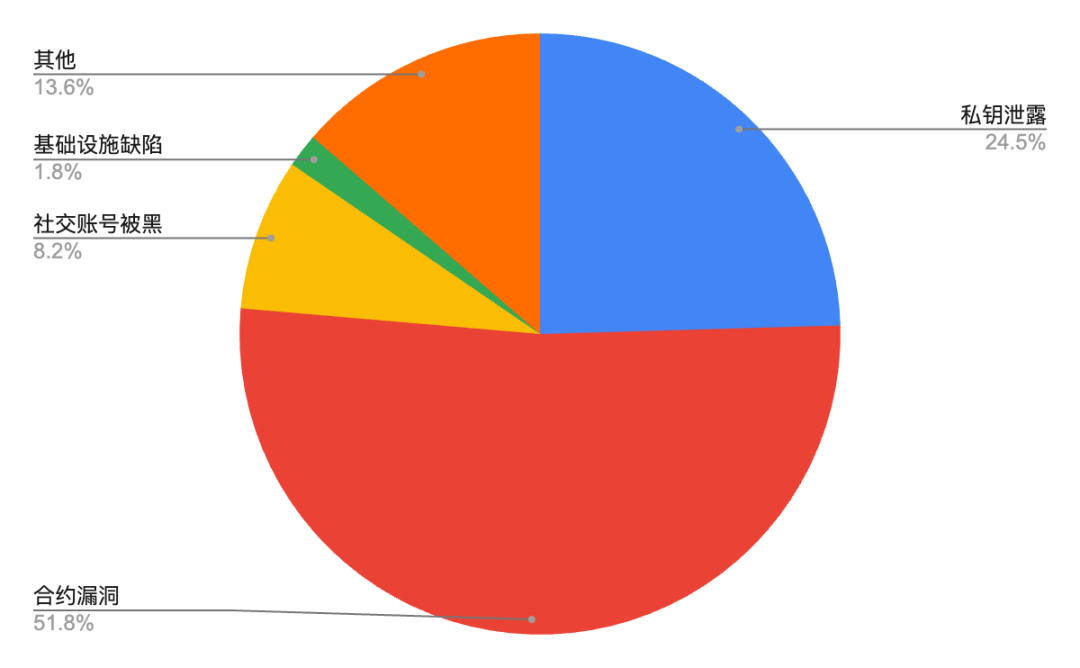

從安全事件數量來看,2024 年前三季度,合約漏洞攻擊最為猖獗,占比高達 51.8%。黑客通過利用智能合約代碼中的漏洞,實施各種攻擊手段,竊取用戶資產。盡管合約漏洞造成的直接經濟損失(占比 13.7%)不及私鑰泄露嚴重,但其高發的態勢不容忽視。部分項目由于合約設計存在諸多缺陷,極易成為黑客攻擊的目標。

圖七?2024 年不同黑客攻擊手法安全事件數占比

Data :Footprint Analytics,@Beosin,2024.Q1-2024.Q3

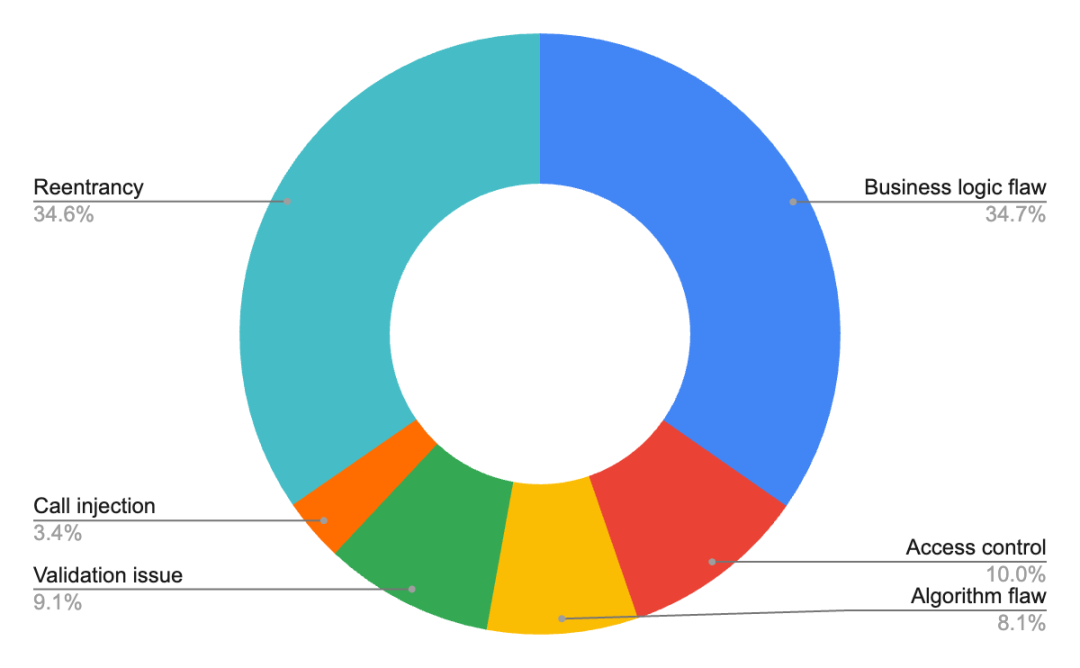

從漏洞類型來看,2024 年前三季度造成損失最大的前三種漏洞分別是:業務邏輯漏洞(Business logic flaw)、重入漏洞(Reentrancy)及訪問控制漏洞(Access control),分別占比 34.7%、34.6%、10%。出現次數最高的漏洞也為業務邏輯漏洞,其次是驗證問題(Validation issues)。

圖八?2024 年不同黑客攻擊手法安全事件數占比

Data :Footprint Analytics,@Beosin,2024.Q1-2024.Q3

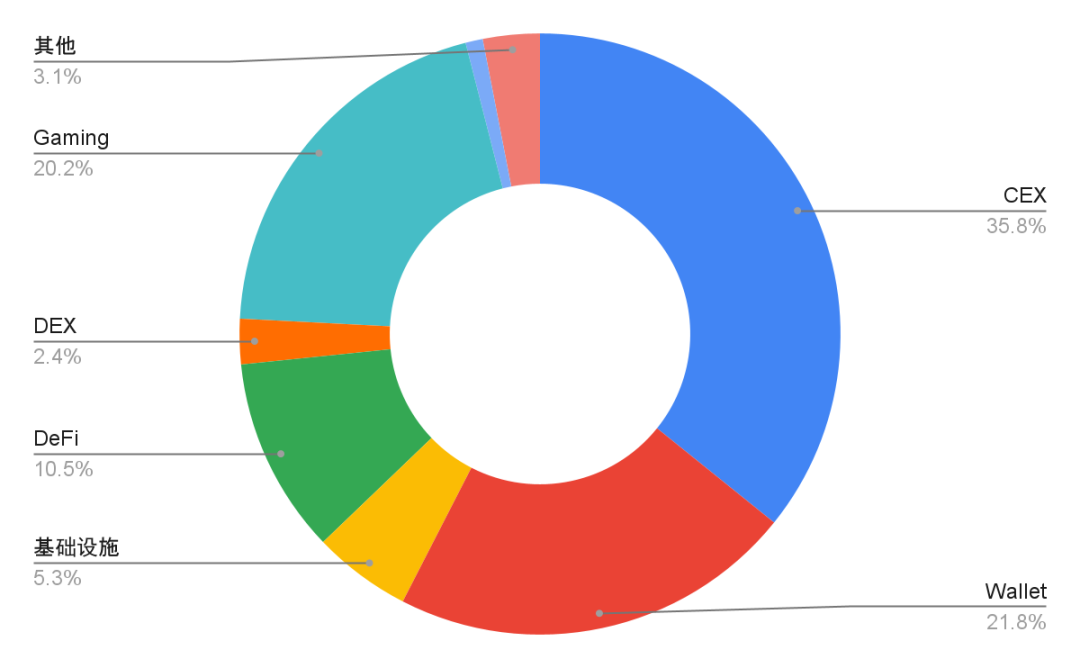

從項目賽道來看,2024 年前三季度,中心化交易所(CEX)遭受的損失最為嚴重,占比高達 35.8%,累計損失達 6.88 億美元。其中,DMM Bitcoin 事件最為嚴重,損失金額高達 3.08 億美元,是加密貨幣黑客攻擊史上受害金額排名第七的安全事件,也是 2024 年損失最大的安全事件。此次 DMM Bitcoin 事件是繼 2014 年 Mt.Gox 事件和 2018 年 Coincheck 事件后,日本發生的第三大加密貨幣交易所盜竊案。因為 CEX 集中了大量用戶資產,更易于成為黑客的重點目標。雖然 CEX 的安全事件發生頻率相對較低,但單次事件造成的損失往往巨大,對整個交易所生態的安全性構成了極大的威脅。

其次,錢包和游戲類項目也遭受了較大損失,分別占比 21.8% 和 20.2%。錢包作為用戶存儲加密資產的首選,一旦被攻破,損失往往慘重。而游戲類項目因其龐大的用戶基數和大量的虛擬資產交易,也成為黑客攻擊的高風險領域。以 5 月 20 日 Gala Games 受到攻擊為例,攻擊者通過鑄造大量代幣,然后迅速將其兌換為其他主流加密貨幣,給平臺造成了巨大的損失。

圖九?2024 年加密資產安全事件被攻擊項目類型損失金額占比

Data :Footprint Analytics,@Beosin;2024.Q1-2024.Q3

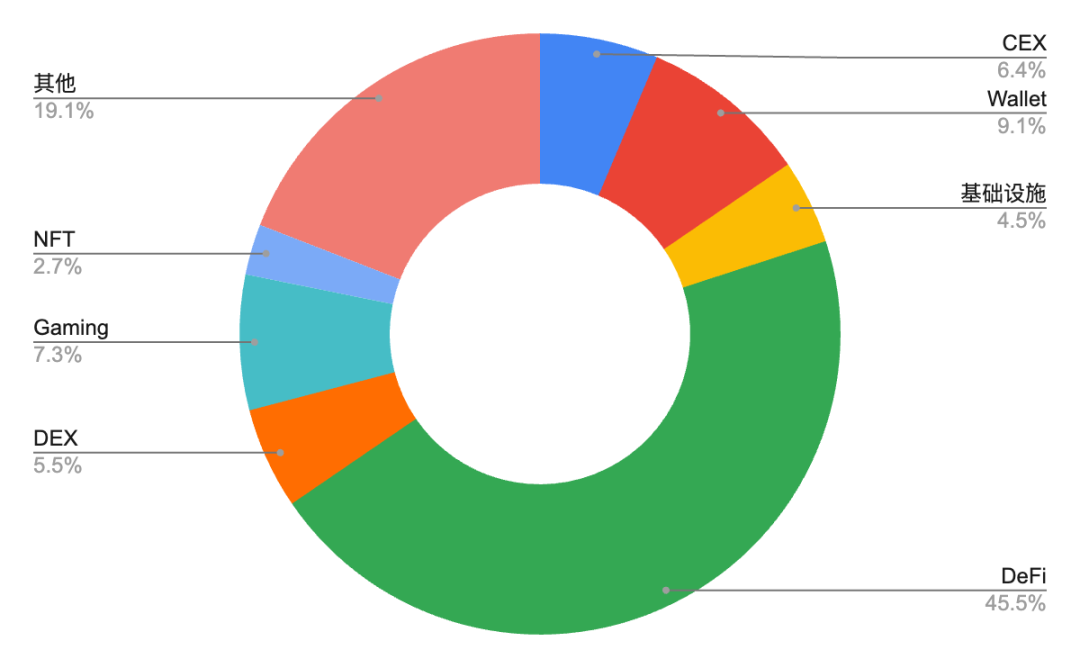

從被攻擊項目次數來看,DeFi 是最易受到攻擊的領域。根據 Beosin Alert 的數據,2024 年前三季度,DeFi 項目的攻擊次數占比高達 45.5%,成為黑客的重點目標。DeFi 協議的復雜性、資金集中度高以及安全漏洞頻發是其屢遭攻擊的主要原因。相較之下,中心化交易所(CEX)和錢包項目雖然也受到攻擊,但由于采用了多重安全措施,攻擊次數相對較少。不過,DeFi 項目被攻擊頻率最高,但由于單筆交易額相對較小,導致的直接經濟損失可能低于 CEX。這是因為 CEX 存儲了大量用戶資產,一旦被攻破,造成的損失往往更為嚴重。

圖十?2024 年加密資產安全事件被攻擊項目次數占比

Data :Footprint Analytics,@Beosin,2024.Q1-2024.Q3

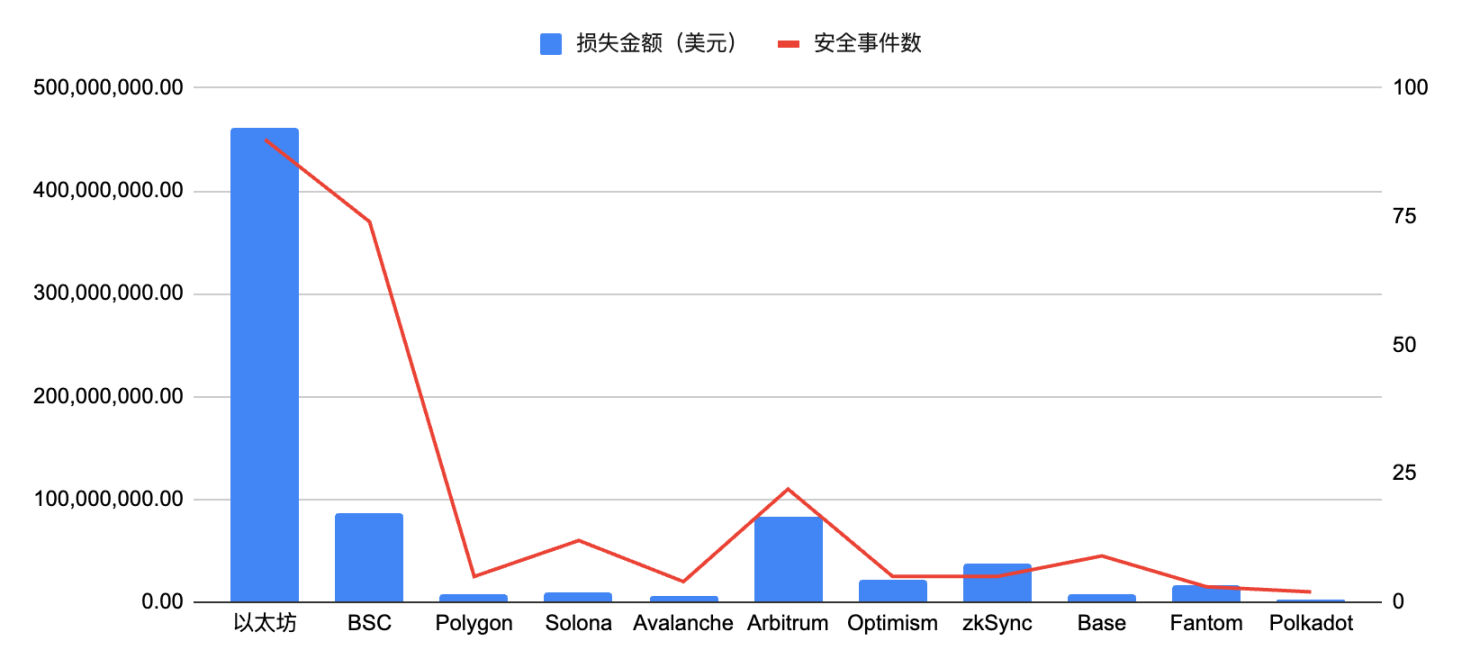

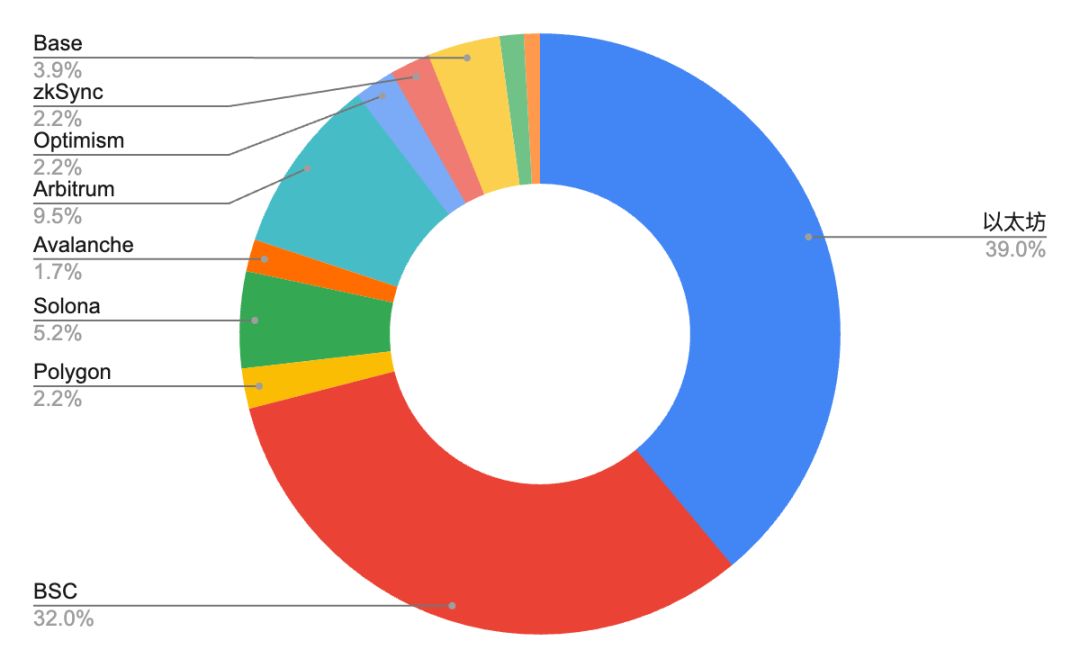

從被攻擊生態來看,2024 年,以太坊仍然是損失金額最高的公鏈,達到 4.6 億美元;緊隨其后的是 BSC,損失約 8,608 萬美元,其次是 Arbitrum,約 8,323 萬美元。以太坊之所以成為黑客攻擊的首選目標,主要是因為它是目前最大的智能合約平臺,擁有豐富的生態和龐大的資金體量。BSC 作為以太坊的競爭對手,也面臨大量攻擊,損失金額僅次于以太坊。

值得注意的是,Solana 生態在 2024 年的快速發展也使其成為了黑客的關注焦點。例如,5 月 16 日,基于 Solana 的代幣啟動器 pump.fun 遭遇了一起利用閃電貸的攻擊,損失高達 8,000 萬美元。這起事件凸顯了 Solana 生態在安全方面仍存在較大的挑戰。

此外,隨著 Layer2 解決方案(如 Arbitrum 和 Optimism)的興起,這些生態的安全性也受到了越來越多的關注。盡管這些生態在技術上進行了諸多優化,但仍不可避免地遭受了黑客攻擊。

圖十一?2024 年各生態加密資產安全事件數及損失金額

Data :SlowMist Hacked,2024.01 - 2024.11

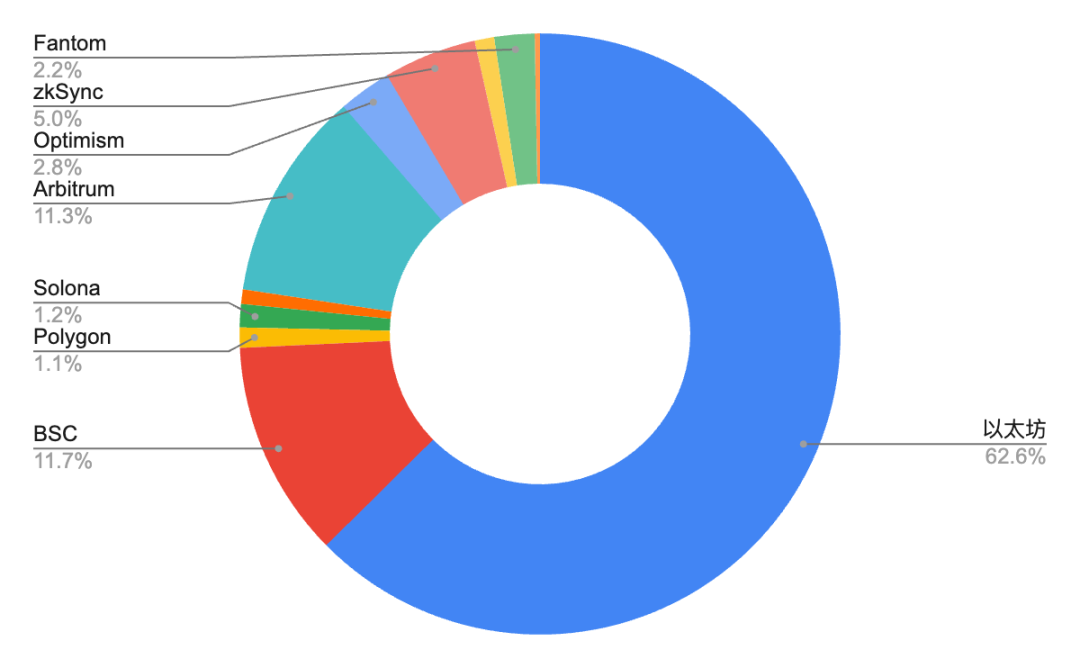

此外,對比 2024 年各生態加密資產安全事件的損失金額和事件數量占比,我們可以發現:以太坊生態的損失金額占比高達 62.6%,遠高于其他生態。雖然其安全事件發生次數占比僅為 39%,但單次攻擊造成的損失卻遠高于其他生態。這可能與其作為最大的智能合約平臺,擁有豐富的 DeFi 生態和龐大的鎖倉資金量有關。一旦被攻擊,損失往往更為慘重。相比之下,BSC 生態的安全事件發生次數與以太坊不相上下,占比達 32%,但損失金額占比僅為 11.7%,表明其雖然事件頻發,但單次攻擊造成的損失相對較小。

圖十二?2024 年各生態加密資產安全事件損失金額占比

Data :SlowMist Hacked,2024.01 - 2024.11

圖十三?2024 年各生態加密資產安全事件數占比

Data :SlowMist Hacked,2024.01 - 2024.11

2024 年,加密貨幣行業面臨嚴峻的安全形勢,黑客攻擊事件頻繁發生,給行業造成了巨大的經濟損失。以下匯總了 2024 年前三季度的一些重大安全事件,涵蓋了不同的攻擊手法和顯著的損失金額。

圖十四?2024 年加密安全部分典型攻擊事件

Data :SlowMist Hacked

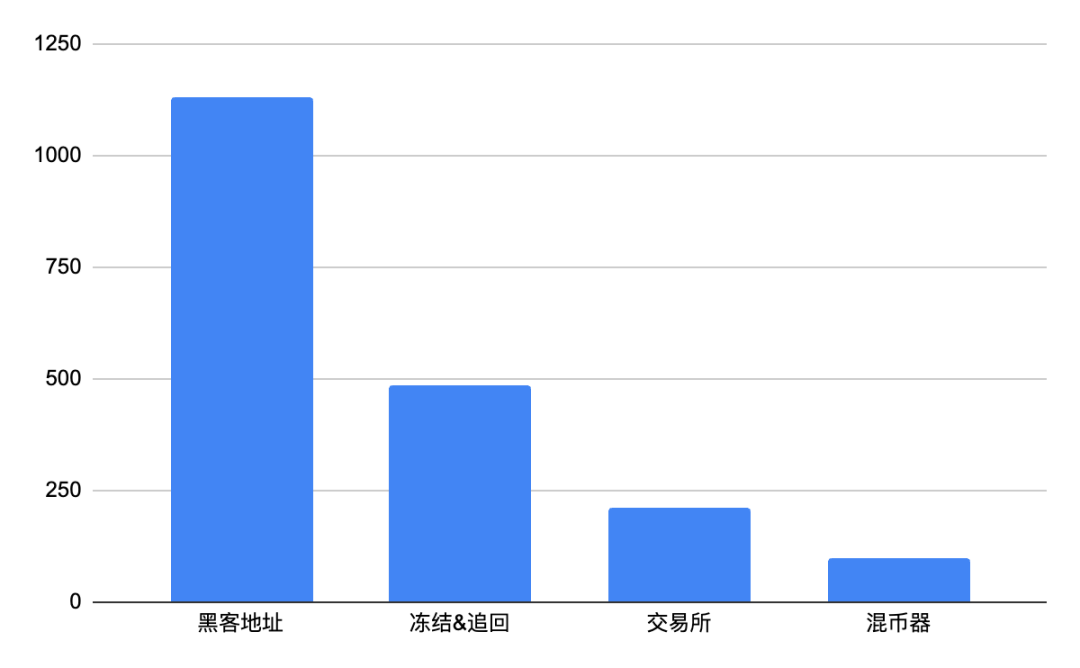

據 Beosin KYT 數據顯示,2024 年被盜的資金中,約 25.3%(4.86 億美元)被凍結或追回,較 2023 年顯著提升。約 58.7%(11.29 億美元)仍保留在黑客地址。隨著全球監管機構反洗錢力度的加大,黑客清洗贓款難度增加,因此,黑客通常會先將盜取的資金轉移到鏈上地址,以方便后續操作。約 10.9%(2.09 億美元)的被盜資金轉入交易所,比例高于 2023 年。僅有 5.1%(約 9,800 萬美元)轉入混幣器,通過混幣器清洗的被盜資金大幅減少。

圖十五?2024 年加密安全事件資金流向(百萬美元)

Data :Footprint Analytics,@Beosin,2024.Q1-2024.Q3

通過上述數據可以看出,黑客盜取資金后去向主要有四種:被凍結或追回、保留在黑客地址、轉入交易所以及通過混幣器清洗。其中,Tornado Cash 是最常用的混幣器之一。它允許用戶通過混合交易提高交易隱私性,但同時也可能被用于非法活動,如洗錢。Beosin KYT 數據顯示,2024 年上半年,黑客利用 Tornado Cash 洗錢的金額較 2023 年大幅增長,分別比上半年增長 15.42%,比下半年增長 103.42%,這表明黑客越來越依賴 Tornado Cash 來掩蓋其資金來源。

圖十六?黑客盜取資金流向 Tornado Cash 金額(百萬美元)

Data :Footprint Analytics,@Beosin,2024.Q1-2024.Q3

隨著犯罪分子利用 Tornado Cash 等混幣器進行洗錢活動,監管機構對加密貨幣混合服務的關注度日益升高。2022 年 8 月,美國財政部對 Tornado Cash 實施制裁的舉措標志著監管層對加密貨幣隱私與反洗錢之間平衡的嚴厲態度。這一事件引發了整個行業的廣泛關注,合規性和風險管理已成為加密平臺的重中之重。各國政府紛紛加強對加密貨幣混合服務的監管,以防止洗錢和恐怖融資活動。

近年來,加密貨幣被盜資金的洗錢手法日益復雜多樣。黑客們不斷創新,通過多層轉賬、混幣服務、DEX 交易和匿名幣等手段,極力掩蓋資金來源。其中,朝鮮黑客組織 Lazarus Group 尤為活躍,多次對金融機構和加密貨幣交易所發動網絡攻擊,造成巨額損失。例如 Axie Infinity Ronin 攻擊和 DMM Bitcoin 的攻擊都與 Lazarus Group 密切相關,這兩起事件都是加密貨幣史上規模最大的攻擊之一。

Lazarus Group 的洗錢策略經過多年演變,已形成一套成熟且復雜的體系。他們通常采取以下步驟:

1.?初始混淆:?將盜取的加密貨幣存入 Tornado Cash 等混幣器,切斷交易鏈條,實現初步匿名化。

2.?跨鏈轉移:?利用 Thorchain 等跨鏈協議,將資金轉換為不同加密貨幣,增加追溯難度。

3.?資金混淆:Lazarus Group 通過多個地址進行了資金混淆。例如,部分資金通過跨鏈到比特幣鏈上,再利用 tBTC 協議將資金轉移到以太坊,進一步增加洗錢的復雜性。

4.?分散存儲:?將資金分散到多個地址,并轉移至監管較少的鏈,如 TRON 鏈。

5.?場外交易:?通過 Paxful、Noones 等平臺進行場外交易,將加密資產轉換為法幣或其他加密貨幣,規避 KYC 審查。

行業分析普遍認為,Lazarus Group 與 Tornado Cash 的資金流入量密切相關,這表明 Tornado Cash 在黑客洗錢活動中扮演著不可或缺的角色。數據顯示,Lazarus Group 通過 Tornado.Cash 存入的 ETH 數量呈現出波動上升的趨勢,表明其洗錢活動持續活躍。盡管監管部門不斷加強對 Tornado Cash 的監管,但 Lazarus Group 通過不斷創新洗錢手法,如多層轉賬、跨鏈轉移等,成功規避監管,增加了執法難度。針對黑客組織的洗錢活動,監管部門需要與時俱進,加強國際合作,才能更有效地打擊加密貨幣犯罪。

圖十七?Lazarus Group 在 Tornado Cash 存入金額

Data :DUNE,@tornado_cash

4.3.1 DMM Bitcoin 被盜資金跟蹤:疑似 Lazarus Group 所為

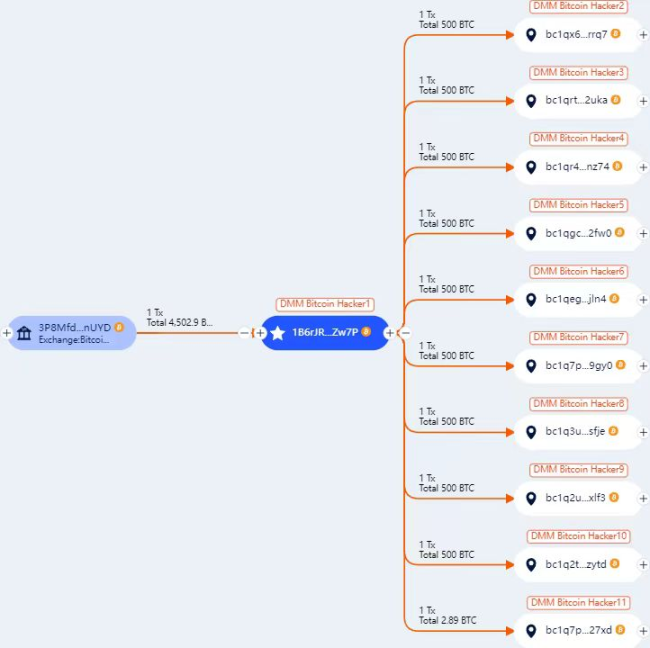

日本知名加密貨幣交易所 DMM Bitcoin 于 2024 年 5 月遭遇了一場嚴重的網絡攻擊,導致大量比特幣被盜。由于黑客攻擊造成的巨大損失,DMM Bitcoin 決定停止運營。12 月 2 日,公司宣布將所有用戶賬戶及公司資產轉移至 SBI 集團旗下的 SBI VC Trade,這一資產轉移計劃預計將于 2025 年 3 月完成。

2024 年 5 月 31 日,黑客入侵 DMM Bitcoin 平臺,盜取了 4,502.9 枚比特幣,價值約 3.08 億美元。截至 12 月 2 日,這些被盜比特幣的價值已上漲至超過 4.29 億美元。事件發生后,DMM Bitcoin 為減輕損失,對平臺的提款和加密貨幣購買進行了限制。然而,這些措施未能阻止損失擴大,反而對用戶服務造成了負面影響。

區塊鏈安全專家分析發現,被盜的比特幣迅速分散至多個錢包,并通過可疑平臺 Huione Guarantee 等進行洗錢。攻擊手法和洗錢模式高度疑似為朝鮮國家支持的黑客組織 Lazarus Group 所為。

Beosin Trace 的追蹤顯示,被盜的 4,502.9 枚比特幣已被分散至 10 個新地址。區塊鏈偵探 ZachXBT 的調查顯示,Lazarus Group 已通過柬埔寨的 Huione Guarantee 洗白了超過 3,500 萬美元的 DMM Bitcoin 盜竊資金。

圖十八?DMM Bitcoin 被盜資金路徑

Data :BEOSIN

此次事件引發了市場對加密貨幣交易所安全的廣泛關注。DMM Bitcoin 的停運凸顯了交易所面臨的嚴峻安全挑戰,并引發了監管機構的密切關注。日本金融廳(FSA)的調查結果顯示,該公司在風險管理方面存在嚴重缺陷,包括缺乏獨立審計、安全職能集中化以及違反加密貨幣交易法規。

調查發現,DMM Bitcoin 未建立健全的風險管理體系,內部審計形同虛設,未能有效防范加密資產流失。公司未指派專人負責風險管理,相關職責被集中在少數人員手中。此外,公司未保存有助于調查盜竊事件的關鍵日志,違反了相關規定。FSA 已向公司發出「業務改善命令」,并強調公司在系統風險管理和應對加密資產泄漏風險方面存在嚴重問題。

此次事件是 2024 年最重要的加密貨幣盜竊案之一,也是日本歷史上第二大非法加密貨幣流出事件。它凸顯了數字資產領域不斷升級的網絡安全威脅,并引發了對加密貨幣交易所監管的廣泛關注。DMM Bitcoin 的遭遇再次警示我們,加密貨幣交易所正面臨著巨大的安全風險。為了保護用戶資產,交易所必須不斷加強安全防護措施。同時,監管機構也應加強對加密貨幣市場的監管,以維護市場秩序,防止類似事件再次發生。

4.3.2 土耳其加密龐氏騙局:被盜資金跟蹤

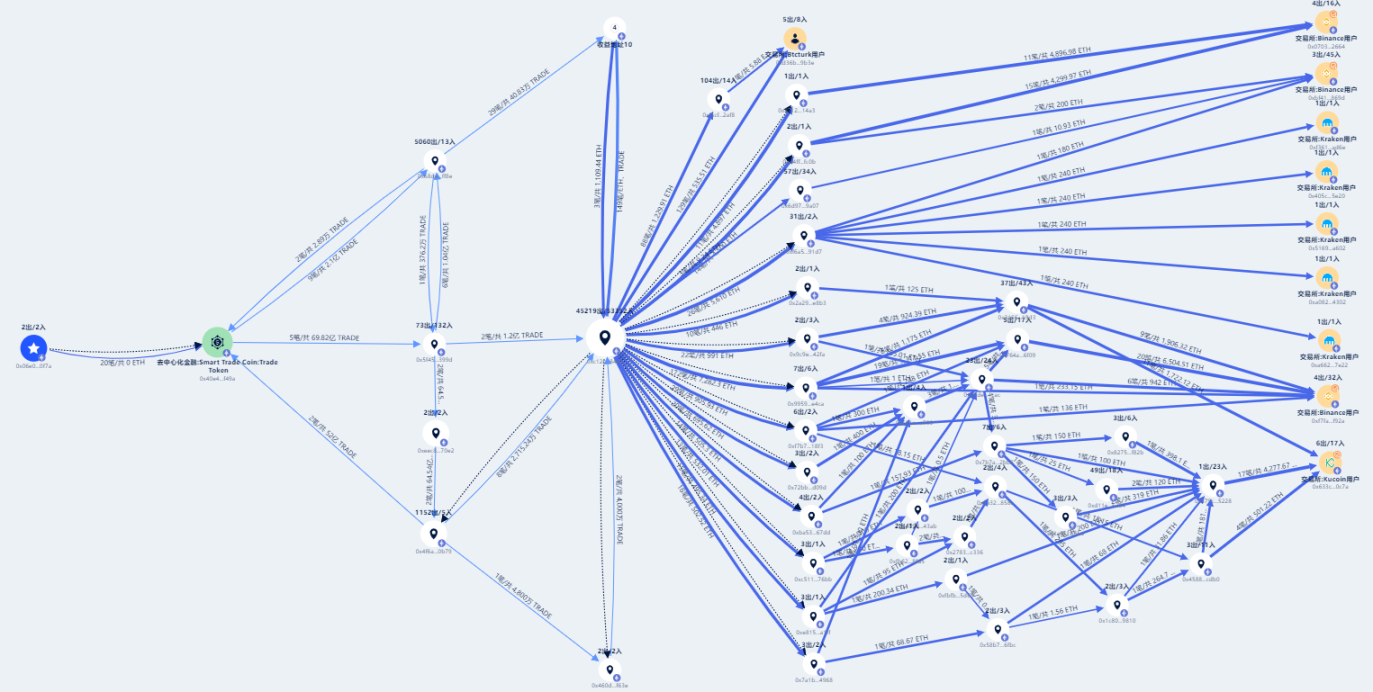

2024 年 5 月 30 日,土耳其警方對一個名為 Smart Trade Coin(STC)的加密貨幣項目進行了大規模突擊行動,逮捕了 127 名涉嫌詐騙的嫌疑人,并查獲了大量資產和槍支。

STC 項目自 2021 年推出以來,以其能夠連接多個加密貨幣交易所、統一管理多個交易賬戶的高額回報承諾,吸引了大量土耳其投資者。然而,隨著時間的推移,越來越多的投資者開始懷疑該項目是一個龐氏騙局。受害者律師表示,有高達 5 萬名土耳其投資者深陷其中,總損失金額可能超過 20 億美元。許多用戶報告損失了 95% 的積蓄,并且無法核實這些資金是否被 STC 團隊挪用。

Beosin KYT 基于項目名稱 Smart Trade Coin 的鏈上資金追蹤分析顯示,STC 代幣合約通過 0x5f45 地址將大部分資金轉出,并最終流入 0xc12c 地址。進一步追蹤發現,0xc12c 地址進行了大量 ETH 的單向轉出交易,轉出金額巨大,接近公布的預計損失金額。而且,所有涉及 ETH 轉出的交易手續費均由 0xc12c 地址支付,這進一步佐證了該地址被用于分發被盜資金。

下圖僅展示了部分資金流向,0xc12c 地址涉及的轉出交易超過 2 萬筆。從已跟蹤的交易數據來看,被盜資金在分發后,一部分被直接轉入各大交易所,另一部分則通過拆分、合并、混淆等復雜操作,最終流入交易所。

圖十九?Smart Trade Coin 鏈上資金路徑

Data :BEOSIN

此次事件凸顯了土耳其加密貨幣市場監管的嚴重不足。 盡管政府一直鼓勵創新,但缺乏有效的監管框架,導致不法分子有機可乘,損害了廣大投資者的利益。地方政府應盡快建立健全的監管體系,以保護投資者權益,促進加密貨幣行業健康發展。

土耳其的經驗表明,單純追求加密貨幣自由并不可取。 在鼓勵創新發展的同時,必須加強監管,建立合規、透明的市場環境。只有這樣,加密貨幣才能真正發揮其價值,成為促進經濟發展、對沖風險的有效工具。政府和行業應共同努力,制定完善的監管法規,加強市場監管,提高行業透明度,共同營造一個安全、可靠的加密貨幣投資環境。

加密貨幣領域的洗錢活動愈演愈烈,嚴重威脅著金融安全。2024 年以來,為應對這一挑戰,全球范圍內針對加密貨幣的監管力度不斷加強。各國監管機構要求虛擬資產服務商加強 KYC/AML 合規,并積極參與國際監管合作。然而,如何在保護投資者利益的同時,不扼殺創新,是監管機構面臨的一大難題。加密貨幣行業也需要積極適應監管環境,在合規與業務發展之間尋求平衡。

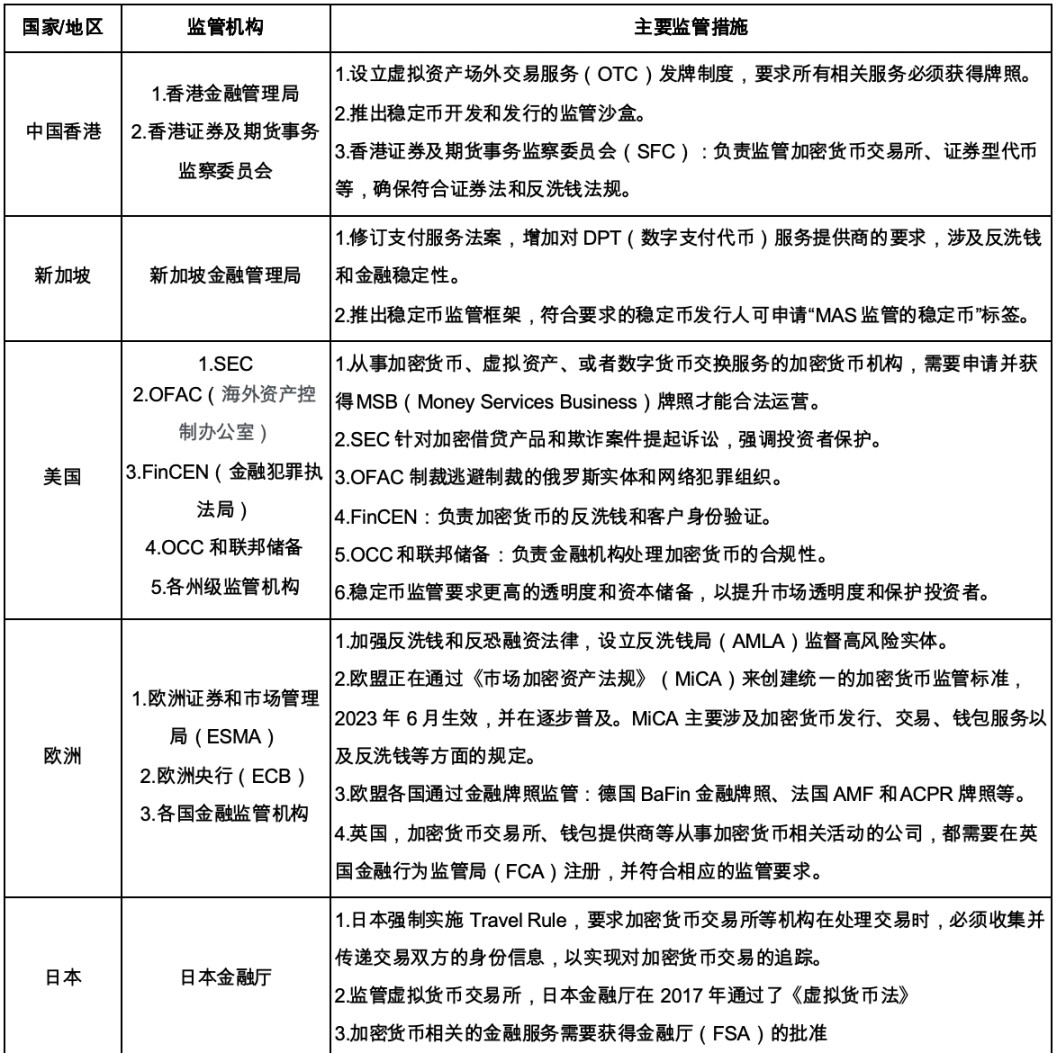

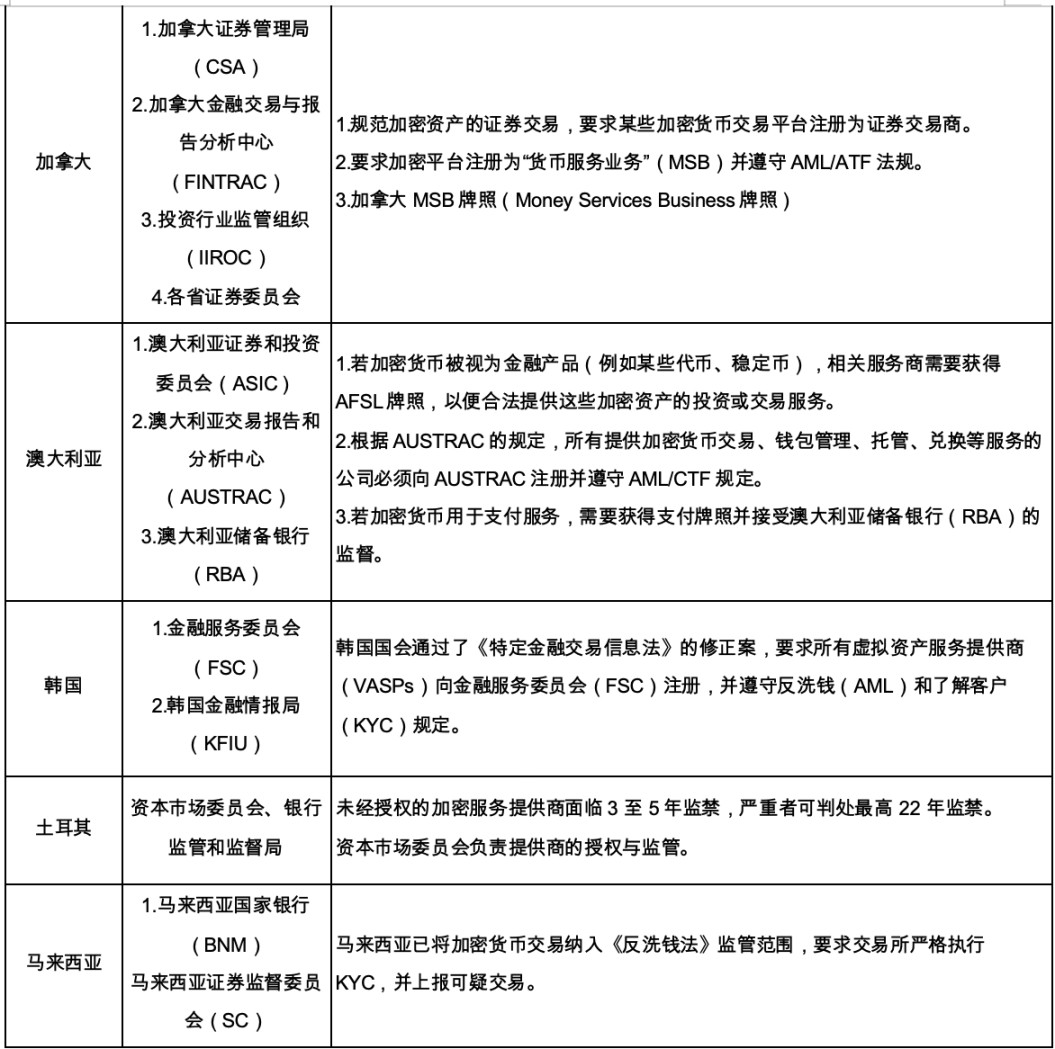

各國在反洗錢監管方面的實踐呈現出多樣性。以中國香港、新加坡、美國、歐洲、日本、加拿大、澳大利亞、韓國、土耳其和馬來西亞為例,這些地區均出臺了相應的監管政策,主要集中在以下幾個方面:一是加強對虛擬資產交易平臺的監管,要求取得相關牌照;二是強化反洗錢和反恐融資措施,如實施 Travel Rule ( 資金移動規則:該規則要求處理加密資產轉移的金融機構將客戶信息傳遞給下一個機構,該信息應包括發件人和收件人的姓名和地址 ),加強 KYC 認證;三是關注穩定幣的監管,要求提高透明度和資本儲備;四是保護投資者權益,打擊欺詐和網絡犯罪。這些監管舉措表明,全球范圍內正形成一種共識,即需要加強對加密貨幣市場的監管,以維護金融穩定和保護投資者利益。

圖二十?各國加密貨幣反洗錢監管措施

2024 年,加密資產的安全形勢依然嚴峻。黑客攻擊手段不斷更新,給行業發展帶來了顯著挑戰。盡管 Rug Pull、智能合約漏洞和私鑰泄露等老問題仍然存在,但用戶安全意識的薄弱以及新興攻擊手段的層出不窮,使得加密資產的安全防護變得更加復雜。多起重大安全事件揭示了去中心化交易所及其他平臺在資產保護方面的脆弱性,凸顯了加強安全措施的迫切需求。

DMM Bitcoin 事件和土耳其加密龐氏騙局等安全事件敲響了警鐘,迫使各國監管機構加速了對加密貨幣市場的監管步伐。通過強化反洗錢和 KYC 措施,監管機構旨在保護投資者權益,打擊金融犯罪,維護市場穩定。目前,全球范圍內,各國紛紛采取了發放牌照、加強反洗錢、保護投資者、監管穩定幣等措施。例如,中國香港推出了虛擬資產 OTC 發牌制度,新加坡加強了對數字支付代幣服務提供商的監管。美國 SEC 對加密借貸產品加強了監管,歐洲則通過了《市場加密資產法規》(MiCA),為加密貨幣市場提供了統一的監管標準。這些監管舉措旨在平衡創新與風險,為加密貨幣行業構建一個更加安全、透明和合規的生態環境。

未來,加密貨幣行業仍需要在創新與安全之間尋求平衡。只有通過提升技術手段、加強安全防護和完善法律框架,才能有效應對日益復雜的網絡威脅。此外,各國監管部門之間的國際合作至關重要,這將促進信息共享和協調一致的監管策略,共同構建一個更加安全、透明的加密貨幣生態系統。如此,才能實現長期的可持續發展,為投資者創造更安全的投資環境。