來源:Chainalysis;編譯:鄧通,喜來順財經

2024 年,勒索軟件格局發生了重大變化,加密貨幣繼續在勒索中發揮核心作用。然而,由于執法行動增加、國際合作改善以及越來越多的受害者拒絕支付,贖金總額同比下降了約 35%。

作為回應,許多攻擊者改變了策略,新的勒索軟件毒株從重新命名、泄露或購買的代碼中出現,反映出更具適應性和敏捷性的威脅環境。勒索軟件操作也變得更快,談判通常在數據泄露后數小時內開始。攻擊者包括民族國家行為者、勒索軟件即服務 (RaaS) 操作、單獨操作員和數據盜竊勒索團體,例如那些從云服務提供商 Snowflake 勒索和竊取數據的人。

在本章中,我們將探討這些發展及其影響,包括各種案例研究 — LockBit、伊朗勒索軟件毒株、Akira/Fog 和 INC/Lynx — 以體現今年的趨勢。

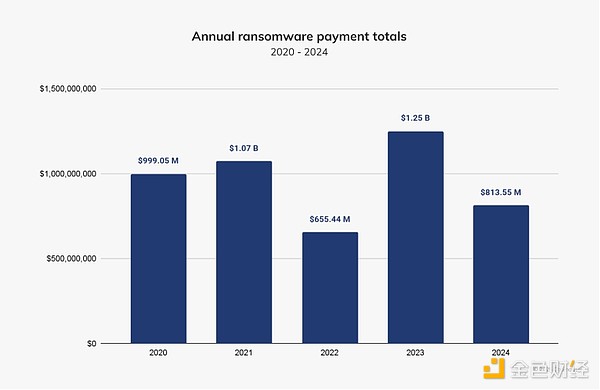

2024年,勒索軟件攻擊者從受害者那里獲得了約8.1355億美元的付款,較2023年創紀錄的12.5億美元下降了35%,這是自2022年以來勒索軟件收入首次下降。

正如我們在年中犯罪更新中指出的那樣,2024 年 1 月至 6 月期間勒索軟件攻擊者勒索的金額已達到 4.598 億美元,比 2023 年同期勒索的金額高出約 2.38%。2024 年上半年還出現了幾筆異常大的支付,例如創紀錄的 7500 萬美元支付給 Dark Angels。

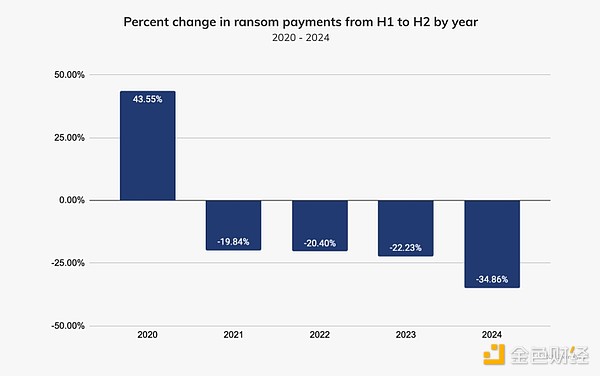

盡管 2024 年的總額出現了小幅的半數增長 (HoH),但我們預計到年底 2024 年將超過 2023 年的總額。然而幸運的是,支付活動在 2024 年 7 月之后放緩了約 34.9%。這種放緩類似于 2021 年以來贖金支付的半數下降以及 2024 年下半年某些類型的加密相關犯罪(例如被盜資金)的整體下降。值得注意的是,今年的下降幅度比過去三年更為明顯。

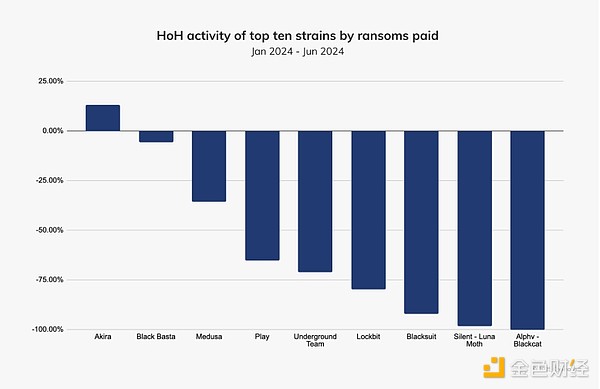

仔細研究上半年收入排名前 10 的勒索軟件毒株,可以深入了解推動這些 HoH 趨勢的團體。如下圖所示,自 2023 年 3 月以來,Akira 已針對超過 250 個實體發起攻擊,是上半年排名前 10 的勒索軟件毒株中唯一在 2024 年下半年加大力度的毒株。LockBit 于 2024 年初被英國國家犯罪局 (NCA) 和美國聯邦調查局 (FBI) 破壞,其下半年支付額下降了約 79%,展現了國際執法合作的有效性。ALPHV/BlackCat 曾是 2023 年收入最高的毒株之一,于 2024 年 1 月退出,在下半年留下空白。

勒索軟件事件響應公司 Coveware 的事件響應高級總監 Lizzie Cookson 告訴我們:“在 LockBit 和 BlackCat/ALPHV 倒閉后,市場再也沒有恢復到以前的狀態。我們看到了單獨行動者的增加,但我們沒有看到任何團體迅速吸收他們的市場份額,就像我們在之前的高調拆除和關閉之后看到的那樣。當前的勒索軟件生態系統中充斥著許多新來者,他們傾向于將精力集中在中小型市場上,而這些市場反過來又與更適中的贖金要求有關。”

為了進一步了解導致下半年勒索軟件支付活動減少的原因,我們首先查看了數據泄露網站,這些網站可能是勒索軟件事件的代表。在下圖中,我們可以看到下半年勒索軟件事件的數量有所增加,但鏈上支付有所下降,這表明受害者數量有所增加,但支付的金額卻有所減少。

2024 年數據泄露網站公布的受害者數量比以往任何一年都多。不僅有更多所謂的受害者,而且據 Recorded Future 威脅情報分析師 Allan Liska 稱,2024 年有 56 個新的數據泄露網站——是 Recorded Future 在 2023 年發現數量的兩倍多。然而,數據泄露網站信息以及它對勒索軟件生態系統的啟示有一些注意事項需要考慮。

eCrime 威脅研究員 Corsin Camichel 分享了更多有關泄密合法性的信息。“我們觀察到泄密網站帖子聲稱組織存在,但在更深入的分析中卻失敗了。例如,我們看到了跨國組織的聲明,但實際上,只有一家較小的子公司受到了影響。2024 年,超過 100 個組織被列在兩個或多個數據泄露網站上。‘MEOW’ 泄密網站在其中扮演了重要角色,似乎破壞了網站并列出了從網絡服務器或數據庫中獲取的數據。”上述勒索軟件支付和數據泄露網站受害者之間存在反比關系的另一個原因可能是威脅行為者被發現夸大或謊報受害者或重新發布舊受害者的索賠。“LockBit 運營商在名為‘Operation Cronos’的執法行動后玩弄花招,假裝保持相關性和活躍性,因為他們再次重新發布了許多之前列出的索賠,或者添加了很久以前發生的攻擊,有些甚至是一年前發生的,”Camichel 補充道。

Liska 還與我們分享了有關發布到數據泄露網站上的非法受害者的信息,并表示:“LockBit 尤其如此,在執法行動后被許多地下社區排斥后,為了保持相關性,該公司在其數據泄露網站上發布了高達 68% 的重復或直接捏造的受害者。”

在 LockBit 中斷和 BlackCat 退出騙局之后,另一個有趣的現象是 RansomHub RaaS 的崛起,它吸收了大量來自 LockBit 和 BlackCat 的流離失所的運營商。根據 Camichel 的數據,RansomHub 在 2024 年的受害者數量最多,盡管 2024 年 2 月才出現,但根據鏈上數據,它躋身 2024 年十大犯罪類型之列。

事件響應數據顯示,索要金額和支付金額之間的差距繼續擴大;在 2024 年下半年,這兩個因素之間的差異為 53%。事件響應公司的報告表明,大多數客戶選擇完全不付款,這意味著實際差距比下面的數字顯示的要大。

我們采訪了網絡安全事件響應公司 Kivu Consulting 的 EMEA 事件響應總監 Dan Saunders,以了解有關這種受害者恢復力的更多信息。 “根據我們的數據,大約 30% 的談判最終以付款或受害者決定支付贖金告終。通常,這些決定是基于被泄露數據的感知價值做出的,”他表示。同樣,Cookson?指出,由于網絡衛生狀況和整體彈性的改善,受害者越來越能夠抵制要求并探索從攻擊中恢復的多種選擇。“他們最終可能會認為解密工具是他們的最佳選擇,并協商減少最終付款,但更常見的是,他們發現從最近的備份中恢復是更快、更具成本效益的途徑,”她補充道。無論最初的要求是什么,最終付款金額通常在 150,000 美元到 250,000 美元之間。

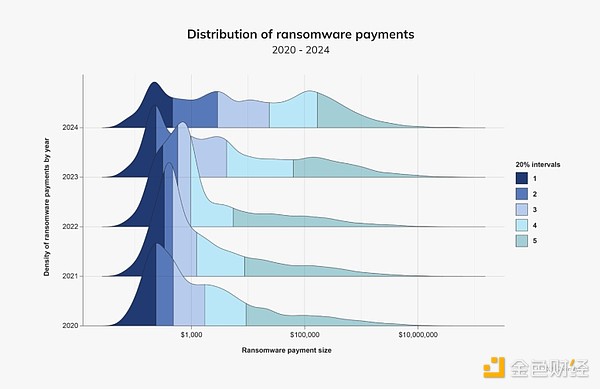

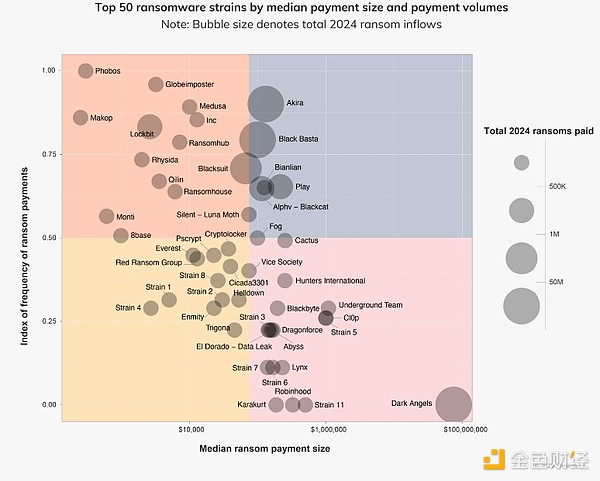

從下圖中我們可以看到勒索軟件支付分布在 2024 年的演變。2020 年,勒索軟件支付有一個長尾但只有一個高峰,但在 2024 年,勒索軟件參與者分為三類。一些勒索軟件參與者,例如 Phobos,平均支付額在 500 美元至 1,000 美元以下。另一個集群在 10,000 美元左右,第三個集群的支付額超過 100,000 美元,其中一些達到 100 萬美元。我們還看到更多事件處于分布的高端,這意味著超過 100 萬美元的攻擊比例更大。

這種細分反映了 Cookson 觀察到的勒索軟件參與者格局的變化,較小的團體主導著低價值和中等價值的支付,而異常的 7-8 位數贖金將分布向右推向第三類支付。

在下圖中,我們可以看到哪些壓力在勒索總價值(氣泡大小)、中位支付規模(X 軸)和勒索事件指數(Y 軸)方面是最糟糕的。

了解勒索軟件洗錢方法可以為了解后漏洞利用威脅行為者的行為提供重要見解,使執法部門能夠更有效地做出反應,并在某些情況下根據既定模式預測未來的行動。

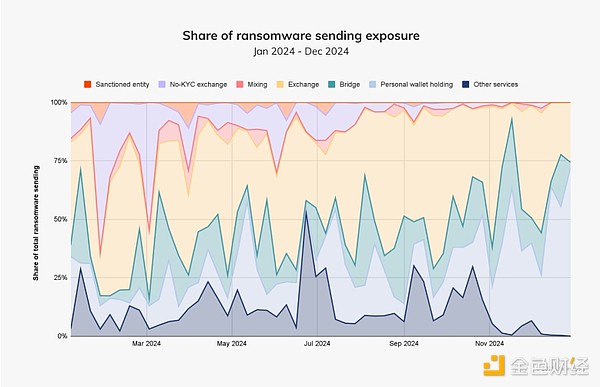

在下圖中,我們看到贖金資金主要通過中心化交易所 (CEX)(用于資金外流)、個人錢包(用于持有資金)和橋梁(試圖掩蓋資金流動)。我們注意到 2024 年混幣器的使用量大幅下降。從歷史上看,混幣服務通常占勒索軟件季度洗錢流量的 10% 到 15%。多年來,勒索軟件參與者之間混合服務的減少非常有趣,也證明了制裁和執法行動(例如針對 Chipmixer、Tornado Cash 和 Sinbad 的行動)的破壞性影響。我們注意到,勒索軟件參與者越來越依賴跨鏈橋來代替混幣器,以促進他們的資金外流。相比之下,CEX 仍然是勒索軟件洗錢策略的中流砥柱,2024 年對此類服務的依賴略高于平均水平(39%,而 2020 年至 2024 年期間為 37%)。

值得一提的是,個人錢包中存放著大量資金。奇怪的是,勒索軟件運營商是一個主要受經濟動機驅動的群體,他們比以往任何時候都更不愿意套現。我們認為這主要是由于執法部門針對參與或協助勒索軟件洗錢的個人和服務采取了不可預測和果斷的行動,導致威脅行為者對資金安全存放地點感到不安全。

雖然上圖中任何一種趨勢的背后都可能有多種因素,但自 2024 年 10 月以來無 KYC 交易所使用率的下降可能歸因于俄羅斯交易所 Cryptex 的指定以及德國聯邦刑事警察局 (BKA) 查封了 47 家俄語無 KYC 加密貨幣交易所——這兩項行動均發生在 2024 年 9 月。這些執法行動的時間,再加上勒索軟件流入無 KYC 交易所的時期,是顯而易見的。

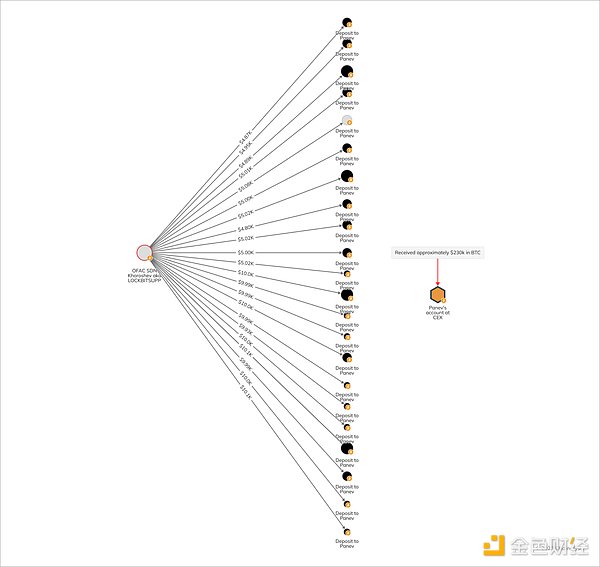

2019 年至 2024 年期間,以色列和俄羅斯雙重國籍的 Rostislav Panev 據稱在支持 LockBit 方面發揮了關鍵作用。他被指控為該組織開發了幾種工具,其中一種工具使攻擊者能夠從連接到受感染系統的任何打印機上打印贖金單,據報道,他因此獲得了約 230,000 美元的比特幣 (BTC)。雖然包括 LockBit 管理員 Dimitry Yuryevich Khoroshev 在內的俄羅斯國民此前曾因參與這些攻擊而受到制裁,但重要的是要認識到勒索軟件確實是一種全球威脅,涉及來自世界各地的參與者。Panev 目前在以色列等待被引渡到美國,他因密謀實施欺詐、網絡犯罪、電信欺詐和其他罪行而被通緝。

在 Reactor 圖表中,我們可以看到,根據起訴書,從 2022 年開始,每兩周從 Khoroshev 轉移約 5,000 美元的 BTC。然后,從 2023 年 7 月到 2024 年初,每月約有 10,000 美元的 BTC 被轉移到 Khoroshev。

Panev?的被捕可能對 LockBit 的重組能力造成重大打擊,并強調,即使在犯罪發生多年后,區塊鏈的透明性和不可篡改性仍使執法部門能夠追蹤非法活動并打擊跨國網絡犯罪集團。LockBit 的被取締和帕內夫的被捕是 2024 年的重大勝利,并引發了向更加分散和協調性更差的生態系統的轉變。

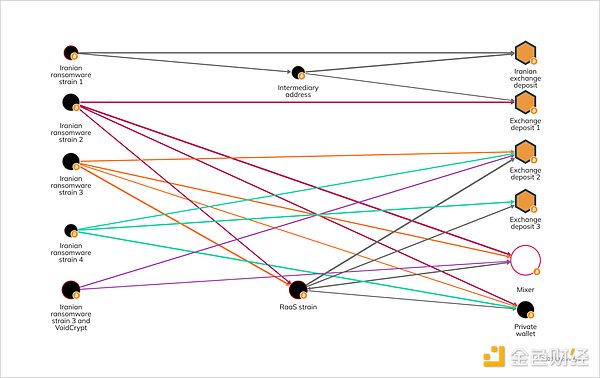

除了講俄語的網絡犯罪分子外,在過去幾年中,伊朗國民還因參與協助和實施勒索軟件攻擊而受到美國財政部外國資產控制辦公室 (OFAC) 的制裁。我們之前還注意到,有鏈上證據表明 LockBit 關聯公司與伊朗勒索軟件毒株合作,并在伊朗交易所存入資金。

幸運的是,通過我們的鏈上分析,我們可以識別伊朗參與者,因為他們正在重塑品牌或轉向不同的 RaaS。正如我們在下面的 Chainalysis Reactor 圖表中看到的那樣,我們將四種不同的勒索軟件毒株與同一個伊朗威脅行為者聯系起來,后者很可能也部署了一種流行的 RaaS 毒株。我們還看到存款地址在多個全球交易所被重復使用,將這些看似不同的毒株聯系起來——不僅相互聯系,而且還證實了運營商與伊朗的關系。

自 Akira 出現以來,它已被證明能夠成功利用漏洞(尤其是在企業環境中),并通過一系列引人注目的攻擊獲得了關注。正如我們上面提到的,Akira 是唯一一個在 2024 年下半年加大力度的十大勒索軟件。

2024 年 9 月,一種新的勒索軟件 Fog 進入現場,此后表現出與 Akira 非常相似的針對關鍵漏洞的能力。這兩個組織主要專注于利用 VPN 漏洞,這使他們能夠未經授權訪問網絡并因此部署勒索軟件。

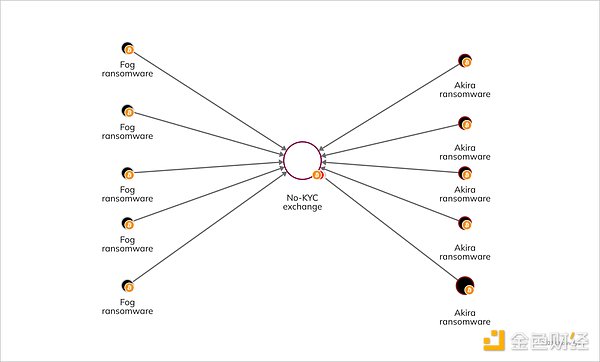

Akira 和 Fog 都使用了相同的洗錢方法,這與其他勒索軟件不同,進一步支持了它們之間的聯系。例如,以下 Chainalysis Reactor 圖表顯示,由 Akira 和 Fog 運營的幾個錢包已將資金轉移到同一個無 KYC 交易所。

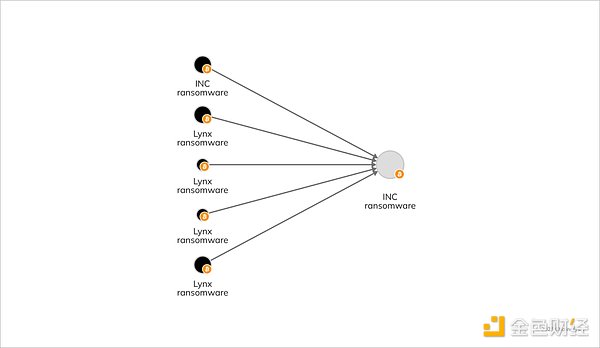

除了 Akira 與 Fog 的關系外,我們還通過檢查類似的鏈上行為發現了 INC 和 Lynx 勒索軟件變體之間的聯系。網絡安全研究人員還注意到這兩個變體共享源代碼。

這些重疊的關系說明了勒索軟件生態系統中更廣泛的趨勢:為了應對執法部門加強的審查,網絡犯罪策略不斷發展。

2024 年的勒索軟件反映了執法行動、受害者抵御能力的提高以及新興攻擊趨勢所推動的變化。打擊行動以及與事件響應公司和區塊鏈專家的合作有助于瓦解許多勒索軟件團體,降低其盈利能力。受害者還表現出對贖金要求的更大抵制,從而擴大了贖金要求和付款之間的差距。

在執法壓力下,金融策略繼續適應,盡管惡意行為者在洗錢方面面臨越來越大的困難。持續的合作和創新的防御措施對于鞏固 2024 年取得的進展仍然至關重要。