來源:Chainalysis;編譯:陶朱,喜來順財(cái)經(jīng)

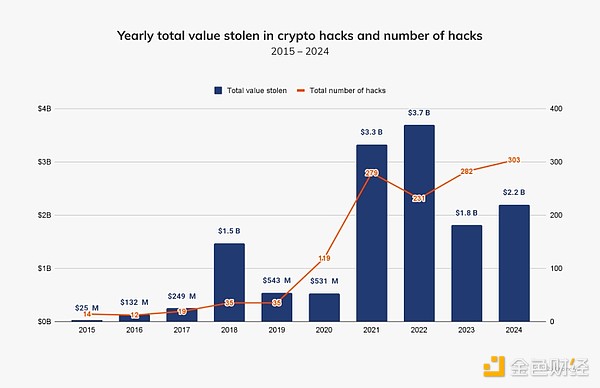

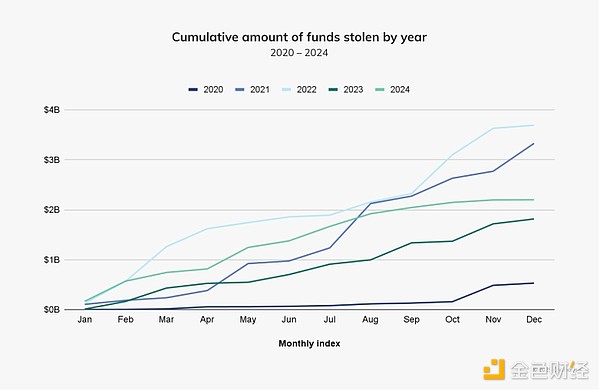

加密貨幣黑客攻擊仍然是一個(gè)持續(xù)存在的威脅,過去十年中的四年,價(jià)值超過 10 億美元的加密貨幣被盜(2018 年、2021 年、2022 年和 2023 年)。 2024 年是達(dá)到這一令人不安的里程碑的第五年,突顯出隨著加密貨幣的采用和價(jià)格的上漲,可被盜的金額也在增加。

2024年,被盜資金同比增長約21.07%,達(dá)到22億美元,個(gè)人黑客事件數(shù)量從2023年的282起增加到2024年的303起。

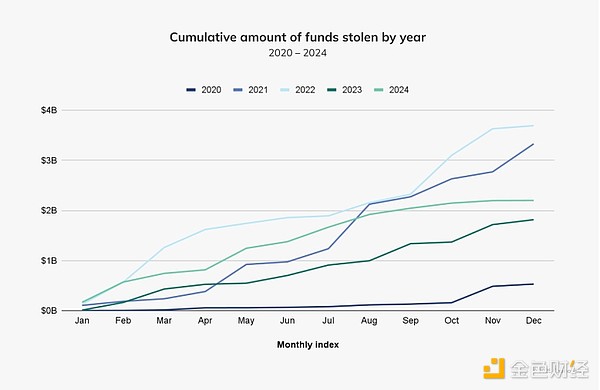

有趣的是,加密貨幣黑客攻擊的強(qiáng)度在今年上半年左右發(fā)生了變化。在我們的年中罪案更新中,我們注意到在2024年1月至2024年7月期間被盜的累積價(jià)值已經(jīng)達(dá)到15.8億元,比2023年同期的被盜價(jià)值高出約84.4%。正如我們?cè)谙旅娴膱D表中看到的,到7月底,生態(tài)系統(tǒng)很容易走上正軌,這一年可以與2021年和2022年的30多億美元相媲美。然而,2024年的加密貨幣被盜上升趨勢(shì)在7月之后明顯放緩,之后保持相對(duì)穩(wěn)定。稍后,我們將探討這種變化的潛在地緣政治原因。

有趣的是,加密貨幣黑客攻擊的強(qiáng)度在今年上半年左右發(fā)生了變化。在我們的年中罪案更新中,我們注意到在2024年1月至2024年7月期間被盜的累積價(jià)值已經(jīng)達(dá)到15.8億元,比2023年同期的被盜價(jià)值高出約84.4%。正如我們?cè)谙旅娴膱D表中看到的,到7月底,生態(tài)系統(tǒng)很容易走上正軌,這一年可以與2021年和2022年的30多億美元相媲美。然而,2024年的加密貨幣被盜上升趨勢(shì)在7月之后明顯放緩,之后保持相對(duì)穩(wěn)定。稍后,我們將探討這種變化的潛在地緣政治原因。

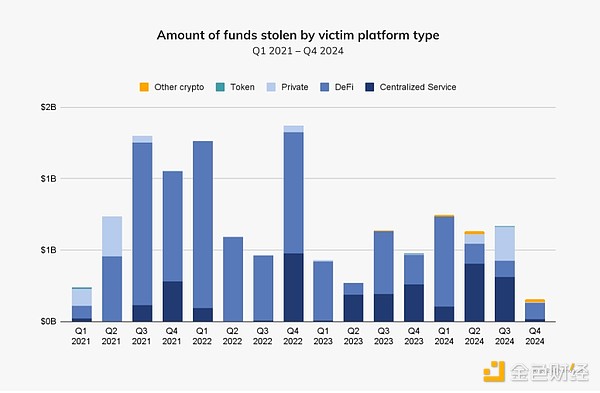

就按受害者平臺(tái)類型劃分的被盜金額而言,2024 年也出現(xiàn)了有趣的模式。在 2021 年至 2023 年的大多數(shù)季度中,去中心化金融(DeFi)平臺(tái)是加密貨幣黑客的主要目標(biāo)。 DeFi 平臺(tái)可能更容易受到攻擊,因?yàn)樗鼈兊拈_發(fā)人員傾向于優(yōu)先考慮快速增長并將產(chǎn)品推向市場(chǎng),而不是實(shí)施安全措施,這使它們成為黑客的主要目標(biāo)。

盡管 2024 年第一季度 DeFi 仍占被盜資產(chǎn)的最大份額,但中心化服務(wù)在第二季度和第三季度是最有針對(duì)性的。一些最著名的中心化服務(wù)黑客攻擊包括 DMM Bitcoin(2024 年 5 月;3.05 億美元)和 WazirX(2024 年 7 月;2.349 億美元)。

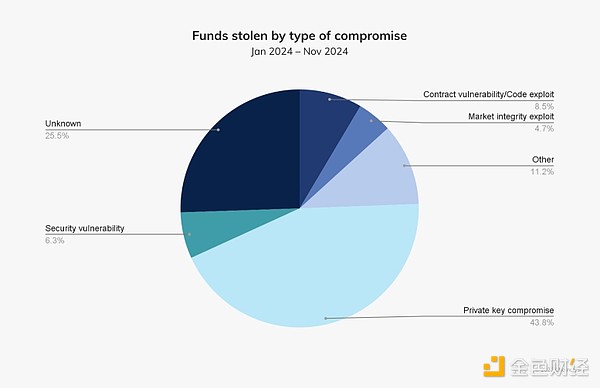

這種焦點(diǎn)從 DeFi 向中心化服務(wù)的轉(zhuǎn)變凸顯了黑客常用的安全機(jī)制(例如私鑰)的重要性日益增加。 2024 年,私鑰泄露在被盜加密貨幣中所占比例最大,達(dá)到 43.8%。對(duì)于中心化服務(wù)而言,確保私鑰的安全至關(guān)重要,因?yàn)樗鼈兛刂茖?duì)用戶資產(chǎn)的訪問。鑒于中心化交易所管理大量用戶資金,私鑰泄露的影響可能是毀滅性的;我們只需看看價(jià)值 3.05 億美元的 DMM Bitcoin黑客事件,這是迄今為止最大的加密貨幣漏洞之一,可能是由于私鑰管理不善或缺乏足夠的安全性而發(fā)生的。

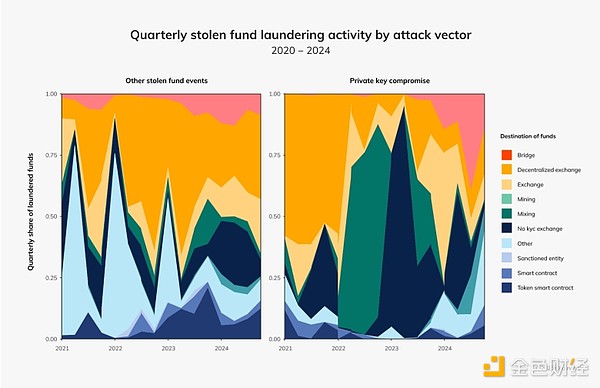

在泄露私鑰后,惡意行為者通常會(huì)通過去中心化交易所 (DEX)、挖礦服務(wù)或混合服務(wù)來洗錢被盜資金,從而混淆交易軌跡并使追蹤復(fù)雜化。到 2024 年,我們可以看到私鑰黑客的洗錢活動(dòng)與利用其他攻擊媒介的黑客的洗錢活動(dòng)有很大不同。例如,在竊取私鑰后,這些黑客經(jīng)常轉(zhuǎn)向橋接和混合服務(wù)。對(duì)于其他攻擊媒介,去中心化交易所更常用于洗錢活動(dòng)。

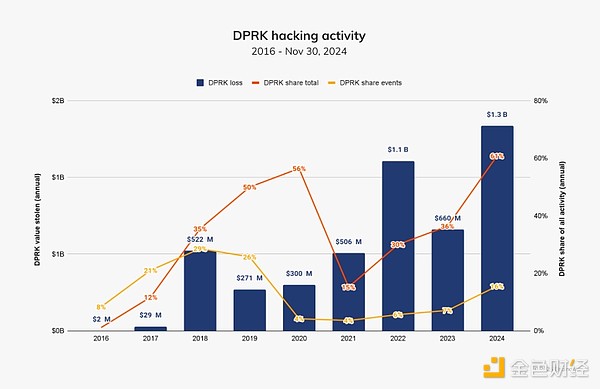

與朝鮮有關(guān)的黑客因其復(fù)雜而無情的手段而臭名昭著,他們經(jīng)常利用先進(jìn)的惡意軟件、社會(huì)工程和加密貨幣盜竊來為國家資助的行動(dòng)提供資金并規(guī)避國際制裁。美國和國際官員評(píng)估認(rèn)為,平壤利用竊取的加密貨幣為其大規(guī)模殺傷性武器和彈道導(dǎo)彈計(jì)劃提供資金,危及國際安全。到 2023 年,與朝鮮有關(guān)的黑客將通過 20 起事件竊取約 6.605 億美元;到 2024 年,這一數(shù)字在 47 起事件中增加到 13.4 億美元,被盜價(jià)值增加了 102.88%。這些數(shù)字占當(dāng)年被盜總金額的 61%,占事件總數(shù)的 20%。

請(qǐng)注意,在去年的報(bào)告中,我們發(fā)布了朝鮮通過 20 次黑客攻擊竊取了 10 億美元的信息。經(jīng)過進(jìn)一步調(diào)查,我們確定之前歸因于朝鮮的某些大型黑客攻擊可能不再相關(guān),因此金額減少至 6.605 億美元。然而,事件數(shù)量保持不變,因?yàn)槲覀儼l(fā)現(xiàn)了歸因于朝鮮的其他較小的黑客攻擊。當(dāng)我們獲得新的鏈上和鏈下證據(jù)時(shí),我們的目標(biāo)是不斷重新評(píng)估我們對(duì)與朝鮮有關(guān)的黑客事件的評(píng)估。

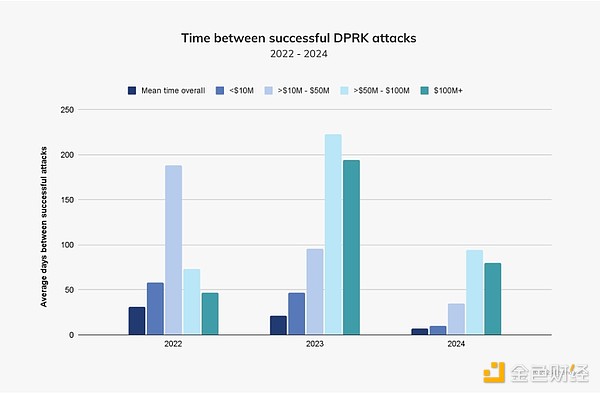

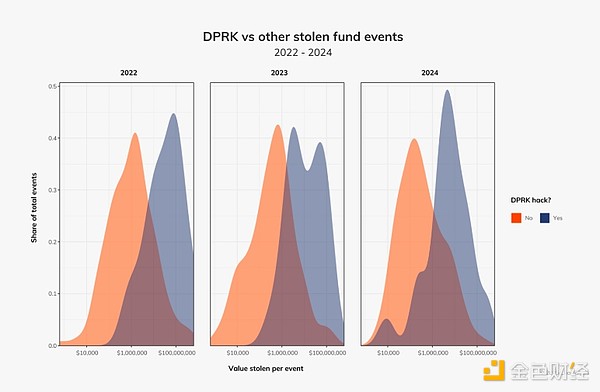

不幸的是,朝鮮的加密貨幣攻擊似乎變得越來越頻繁。在下圖中,我們根據(jù)漏洞利用規(guī)模檢查了 DPRK 攻擊成功之間的平均時(shí)間,發(fā)現(xiàn)各種規(guī)模的攻擊均同比下降。值得注意的是,2024 年價(jià)值 50 至 1 億美元以及 1 億美元以上的攻擊發(fā)生頻率遠(yuǎn)高于 2023 年,這表明朝鮮在大規(guī)模攻擊方面做得越來越好、越來越快。這與前兩年形成鮮明對(duì)比,前兩年其每次的利潤往往低于 5000 萬美元。

在將朝鮮的活動(dòng)與我們監(jiān)測(cè)的所有其他黑客活動(dòng)進(jìn)行比較時(shí),很明顯,朝鮮在過去三年中一直對(duì)大多數(shù)大規(guī)模攻擊負(fù)有責(zé)任。有趣的是,朝鮮黑客攻擊的金額較低,尤其是價(jià)值 10,000 美元左右的黑客攻擊密度也不斷增加。

其中一些事件似乎與朝鮮 IT 從業(yè)者有關(guān),他們?cè)絹碓蕉嗟貪B透到加密貨幣和 Web3 公司,損害了他們的網(wǎng)絡(luò)、運(yùn)營和完整性。這些員工經(jīng)常使用復(fù)雜的策略、技術(shù)和程序 (TTP),例如虛假身份、雇用第三方招聘中介以及操縱遠(yuǎn)程工作機(jī)會(huì)來獲取訪問權(quán)限。在最近的一個(gè)案例中,美國美國司法部 (DOJ) 周三起訴了 14 名在美國擔(dān)任遠(yuǎn)程 IT 從業(yè)者的朝鮮國民。公司通過竊取專有信息和勒索雇主賺取了超過 8800 萬美元。

為了減輕這些風(fēng)險(xiǎn),公司應(yīng)優(yōu)先考慮徹底的雇傭盡職調(diào)查——包括背景調(diào)查和身份驗(yàn)證——同時(shí)保持強(qiáng)大的私鑰安全以保護(hù)關(guān)鍵資產(chǎn)(如果適用)。

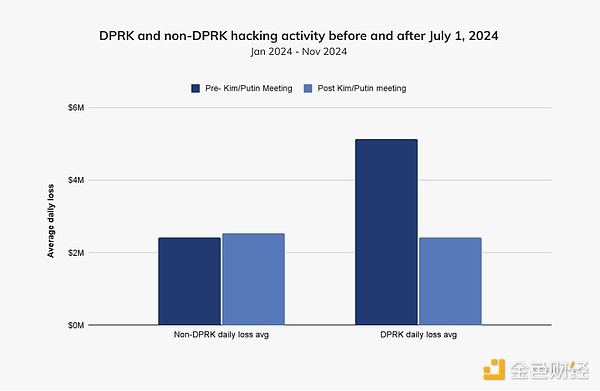

盡管所有這些趨勢(shì)都表明朝鮮今年非常活躍,但其大部分攻擊發(fā)生在年初,整體黑客活動(dòng)在第三季度和第四季度陷入停滯,如早先的圖表所示。

2024 年 6 月下旬,俄羅斯總統(tǒng)弗拉基米爾·普京和朝鮮領(lǐng)導(dǎo)人金正恩也將在平壤舉行峰會(huì),簽署共同防御協(xié)議。今年到目前為止,俄羅斯根據(jù)聯(lián)合國安理會(huì)的制裁釋放了先前凍結(jié)的數(shù)百萬美元的朝鮮資產(chǎn),這標(biāo)志著兩國聯(lián)盟的不斷發(fā)展。與此同時(shí),朝鮮已向?yàn)蹩颂m部署軍隊(duì),向俄羅斯提供彈道導(dǎo)彈,據(jù)報(bào)道還向莫斯科尋求先進(jìn)的太空、導(dǎo)彈和潛艇技術(shù)。

如果我們對(duì)比 2024 年 7 月 1 日之前和之后 DPRK 漏洞的日均損失,我們可以看到被盜價(jià)值的金額顯著下降。具體如下圖所示,之后朝鮮竊取的金額下降了約53.73%,而非朝鮮竊取的金額則增加了約5%。因此,除了將軍事資源轉(zhuǎn)向?yàn)蹩颂m沖突之外,近年來大幅加強(qiáng)與俄羅斯合作的朝鮮也可能改變了其網(wǎng)絡(luò)犯罪活動(dòng)。

2024 年 7 月 1 日之后朝鮮竊取資金的下降是顯而易見的,時(shí)機(jī)也很明顯,但值得注意的是,這種下降不一定與普京訪問平壤有關(guān)。此外,12 月發(fā)生的一些事件可能會(huì)在年底改變這種模式,而且攻擊者經(jīng)常會(huì)在假期期間發(fā)動(dòng)襲擊。

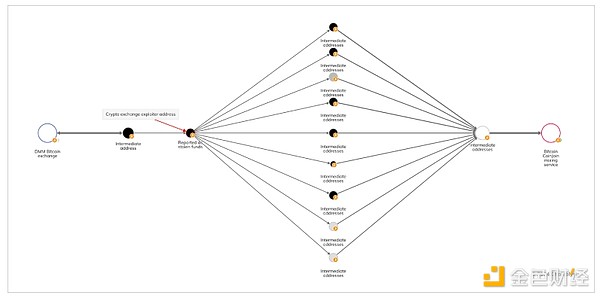

2024 年與朝鮮有關(guān)的黑客攻擊的一個(gè)著名例子涉及日本加密貨幣交易所 DMM Bitcoin,該交易所遭受黑客攻擊,導(dǎo)致約 4,502.9 個(gè)比特幣損失,當(dāng)時(shí)價(jià)值 3.05 億美元。攻擊者針對(duì) DMM 使用的基礎(chǔ)設(shè)施中的漏洞,導(dǎo)致未經(jīng)授權(quán)的提款。對(duì)此,DMM在集團(tuán)公司的支持下,通過尋找等值資金來全額支付客戶存款。

我們能夠分析初始攻擊后鏈上的資金流動(dòng),在第一階段,我們看到攻擊者將價(jià)值數(shù)百萬美元的加密貨幣從 DMM Bitcoin 轉(zhuǎn)移到幾個(gè)中間地址,然后最終到達(dá)Bitcoin CoinJoin 混合服務(wù)器。

在使用比特幣 CoinJoin 混合服務(wù)成功混合被盜資金后,攻擊者通過一些橋接服務(wù)將部分資金轉(zhuǎn)移到 Huioneguarantee,這是一個(gè)與柬埔寨企業(yè)集團(tuán) Huione Group 相關(guān)的在線市場(chǎng),Huione Group 是該領(lǐng)域的重要參與者。為網(wǎng)絡(luò)犯罪提供便利。

DMM Bitcoin 已將其資產(chǎn)和客戶賬戶轉(zhuǎn)移到日本金融集團(tuán) SBI 集團(tuán)的子公司 SBI VC Trade,過渡定于 2025 年 3 月完成。幸運(yùn)的是,新興工具和預(yù)測(cè)技術(shù)正在興起,我們將我們將在下一節(jié)中進(jìn)行探討,為防止此類破壞性黑客攻擊的發(fā)生做好準(zhǔn)備。

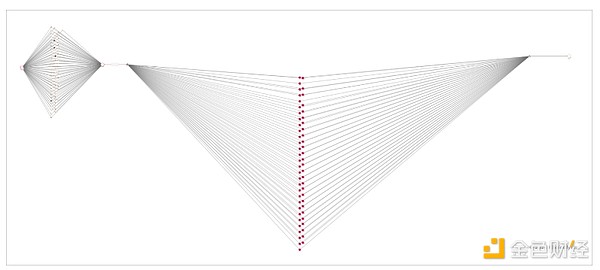

先進(jìn)的預(yù)測(cè)技術(shù)通過實(shí)時(shí)檢測(cè)潛在風(fēng)險(xiǎn)和威脅,正在改變網(wǎng)絡(luò)安全,提供主動(dòng)的方法來保護(hù)數(shù)字生態(tài)系統(tǒng)。 讓我們看一下下面的例子,涉及去中心化流動(dòng)性提供商 UwU Lend。

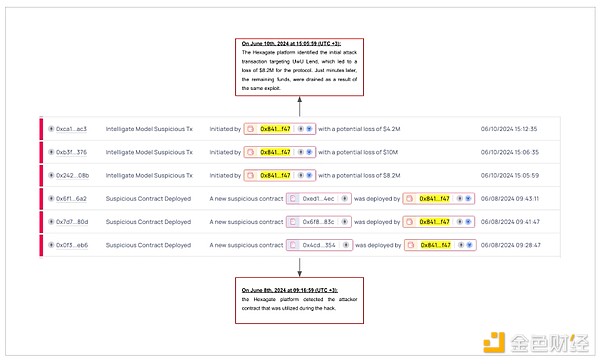

2024 年 6 月 10 日,攻擊者通過操縱 UwU Lend 的價(jià)格預(yù)言機(jī)系統(tǒng),獲取了約 2000 萬美元的資金。攻擊者發(fā)起閃電貸攻擊,以改變多個(gè)預(yù)言機(jī)上 Ethena Staked USDe (sUSDe) 的價(jià)格,導(dǎo)致估值不正確。因此,攻擊者可以在七分鐘內(nèi)借到數(shù)百萬美元。 Hexagate 在漏洞利用前大約兩天檢測(cè)到了攻擊合約及其類似部署。

盡管攻擊合約在漏洞利用前兩天被準(zhǔn)確地實(shí)時(shí)檢測(cè)到,但由于其設(shè)計(jì)原因,其與被利用合約的聯(lián)系并未立即顯現(xiàn)出來。借助 Hexagate 的安全預(yù)言機(jī)等其他工具,可以進(jìn)一步利用這種早期檢測(cè)來減輕威脅。值得注意的是,導(dǎo)致 820 萬美元損失的第一次攻擊發(fā)生在后續(xù)攻擊前幾分鐘,這提供了另一個(gè)重要信號(hào)。

在重大鏈上攻擊之前發(fā)出的此類警報(bào)有可能改變行業(yè)參與者的安全性,使他們能夠完全防止代價(jià)高昂的黑客攻擊,而不是對(duì)其做出響應(yīng)。

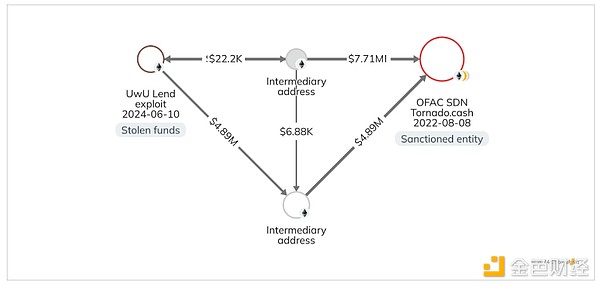

在下圖中,我們看到攻擊者在資金到達(dá) OFAC 批準(zhǔn)的以太坊智能合約混合器 Tornado Cash 之前通過兩個(gè)中間地址轉(zhuǎn)移了被盜資金。

然而,值得注意的是,僅僅訪問這些預(yù)測(cè)模型并不能確保防止黑客攻擊,因?yàn)閰f(xié)議可能并不總是擁有有效采取行動(dòng)的適當(dāng)工具。

2024 年被盜加密貨幣的增加凸顯了該行業(yè)需要應(yīng)對(duì)日益復(fù)雜和不斷變化的威脅形勢(shì)。雖然加密貨幣盜竊的規(guī)模尚未恢復(fù)到 2021 年和 2022 年的水平,但上述的死灰復(fù)燃凸顯了現(xiàn)有安全措施的差距以及適應(yīng)新的利用方法的重要性。為了有效應(yīng)對(duì)這些挑戰(zhàn),公共和私營部門之間的合作至關(guān)重要。數(shù)據(jù)共享計(jì)劃、實(shí)時(shí)安全解決方案、先進(jìn)的跟蹤工具和有針對(duì)性的培訓(xùn)可以使利益相關(guān)者能夠快速識(shí)別和消滅惡意行為者,同時(shí)建立保護(hù)加密資產(chǎn)所需的彈性。

此外,隨著加密貨幣監(jiān)管框架的不斷發(fā)展,對(duì)平臺(tái)安全和客戶資產(chǎn)保護(hù)的審查可能會(huì)加強(qiáng)。行業(yè)最佳實(shí)踐必須跟上這些變化,確保預(yù)防和問責(zé)。通過與執(zhí)法部門建立更牢固的合作伙伴關(guān)系,并為團(tuán)隊(duì)提供快速響應(yīng)的資源和專業(yè)知識(shí),加密貨幣行業(yè)可以加強(qiáng)其防盜能力。這些努力不僅對(duì)于保護(hù)個(gè)人資產(chǎn)至關(guān)重要,而且對(duì)于在數(shù)字生態(tài)系統(tǒng)中建立長期信任和穩(wěn)定也至關(guān)重要。