作者:Bitrace;來源:PANews

隨著 Blast 等協議逐漸開放質押解鎖,大部分投資者即將迎來豐收的時刻,但對那些因各種原因丟失私鑰的苦主而言,這卻是一次又一次的「死亡倒計時」。

Blast 是一個基于 Optimistic Rollup 的以太坊二層網絡,允許用戶在 Blast 質押 ETH 獲得積分,以作為未來項目代幣的空投參照。啟動初期,便通過營銷活動風靡市場。截至目前該協議的 TVL 已高達 30億美金,用戶數量 45 萬余。Blast 的吸金效應使得諸多 Layer2 紛紛效仿其“質押資產、積分組隊”的玩法,大量玩家將資金進行了若干月的「鎖定」。

隨著 Blast 等協議逐漸開放質押解鎖,大部分投資者即將迎來豐收的時刻,但對那些因各種原因丟失私鑰的苦主而言,這卻是一次又一次的「死亡倒計時」。

近期,Bitrace 收到多起 Blast、Manta 用戶提交的援助請求,受害人私鑰均在質押期間被黑客非法獲取,質押到期后資產面臨被黑客轉走的風險。據其中一位受害人描述,錢包已正常使用多年,因不明原因被盜,多鏈上資產均被黑客清洗,其中質押在 Blast 、Manta 協議共 9 ETH 尚未被竊取。

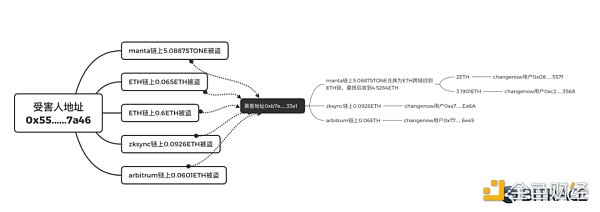

Bitrace 技術團隊對受害人提供的地址進行分析,受害人于當日19:45分將 5.1 ETH 跨進 Manta 協議,約 20分鐘后,Manta 的質押憑證 stone 被盜取,同時受害人地址全鏈資產被清空轉入黑客地址,由此可知被盜原因大概率為私鑰泄露。

隨后,黑客頂著磨損將價值 5 ETH 的 stone 跨鏈兌換為約 4.5 ETH,分兩筆進入 changenow 清洗變現。參與此類 ETH staking 的協議交互,若用戶在官方解鎖前取出,需要走第三方跨鏈橋承受一定的資產磨損,黑客急于將贓款歸為己有,可謂“取之盡錙銖,用之如泥沙”。

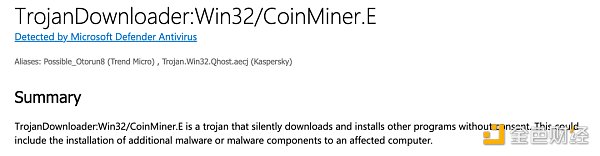

與受害人進一步溝通后,Bitrace 技術團隊發現了私鑰泄露的原因——該受害人電腦中木馬導致私鑰被竊取,該木馬功能為在 Win 電腦中開啟后門,可用于后臺靜默下載、運行任意惡意軟件。這意味著私鑰存在極大的暴露風險。

那么,如何保管妥善私鑰,防止資產被竊取?以下列示幾點導致私鑰泄露的高風險操作:

下載假錢包 APP。錢包通過風險渠道下載,安裝或使用除官網以外的虛擬貨幣錢包,包括但不限于:應用商店、搜索引擎、朋友發送的安裝文件等等。一旦用戶導入私鑰至假錢包,黑客便在后臺一覽無余,這無異于將資產拱手讓人。正確做法是通過多方交叉對比,確認錢包官網的準確性后進行下載。

私鑰觸網保存。在用戶初次創建錢包時,會出現彈窗,提示用戶記錄并保存好助記詞及私鑰,不少用戶會將其復制粘貼或截圖保存至相冊、郵箱、qq空間、微信助手等地方,這類行為極易導致私鑰被他人通過非法渠道獲取。相對安全的做法是手寫抄下助記詞保存。

木馬病毒。電腦下載來源不明的風險軟件,導致惡意代碼被運行,監控電腦行為、盜取剪切板權限從而竊取私鑰,用于鏈上交互的電腦應時常進行軟件篩查工作。

私鑰被竊取并不意味著資產無望追回。目前已經有部分受害人通過技術手段順利搶先追回了質押在 Blast 協議中的 ETH。

Bitrace 給苦主們的建議是:

第一時間轉移多鏈剩余資產止損。在發現被盜后的第一時間,受害者應立即檢查賬戶內剩余資產。如果有,務必立即將其轉移到其他安全的地方。

確定被盜原因并及時請求執法部門介入。受害人可以向專業的安全公司發起求助,確定被盜原因并分析鏈上地址行為判斷出資金的層級流向。在此基礎上準備一份說明事件原委的報案文檔,前往個人居住地、被盜發生所在轄區的執法單位報案并爭取做筆錄。只有案件信息被錄入進公安系統,未來才存在退贓的可能。

尋找專業的技術公司執行搶跑交易。對于像本文提及的私鑰被盜但錢包內仍留存未解鎖資產的情況,受害人可以尋求技術公司寫代碼與黑客搶跑,以追回資產。

Bitrace 提醒大家,務必做好錢包分離工作,大資金使用單獨錢包保存,僅使用日常錢包與其他合約進行交互。若不幸被盜,應積極追蹤資產去向,時刻監控關鍵地址的行為,或聯系安全公司求助。